Cisco Secure Endpoint「脅威ハンティング」が必要な理由とは?(橋川ミチノリの5分で分かるコラム)

目次

はじめに

ウクライナ情勢の悪化もあり、国家間の争いのサイバー空間へのシフトが顕著となっています。 経済産業省・総務省・厚生労働省・国土交通省・金融庁・警察庁・内閣官房内閣サイバーセキュリティセンターからもランサムウェアを始めとする脅威に備えるようにと「サイバーセキュリティ注意喚起」が立て続けに発表されています。事実、企業や組織が大規模なサイバー攻撃を受けたというニュースを耳にされた方も多くいらっしゃるかと思います。今回は、そのようなセキュリティ侵害を受ける可能性が高まっている今、重要なCisco Secure Endpointによる「脅威ハンティング」についてご説明いたします。

もし自宅に侵入されたような痕跡があったらどうしますか?

突然ですが、皆さんのご自宅の窓ガラスにヒビが入っていたり、ドアにピッキングをされたような形跡があったりしたらどうしますか?普通は警察に通報して指紋や足跡などを調べてもらい、それらの物証から犯人の特定に結び付けてもらうと思います。サイバーセキュリティの世界でも同様のことが言えますが、残念ながら多くの場合、未遂の状態で発見されることは少なく、情報漏洩などの多大な実害が発生してからようやく被害に気づいて対策に乗り出すケースがほとんどだと言われています。このようなケースが増えているのはマルウェア自体が巧妙化しているからです。

- 特定の組織や個人を狙った「標的型マルウェア」

- 攻撃目標の環境や防御対策を認識して活動する「コンテキスト認識型マルウェア」

これらの巧妙なマルウェアを防御するのは、エンドポイント端末のセキュリティ対策だけでは困難になってきています。

もっと恐ろしいのは”攻撃されていることに気づかない“こと

しかし、もっと恐ろしいのはマルウェア自体ではありません。家宅侵入未遂の形跡に気づかなかった場合を想像してみてください。何も対策を施さなければ、次に本格的に侵入されたときにより大きな実害が発生する可能性が高まってしまうでしょう。

このように、最も恐ろしいのは、”セキュリティ侵害を受けているのに気づかない“ことなのです。現在、この、“セキュリティ侵害を受けているのに気づかないケース”が増えているそうです。その原因は下記の2つが考えられます。

- マルウェア自体の巧妙化に加え、攻撃側の戦術・技術・手順(TTP)も巧妙化しているため

- 企業・組織側がそもそも定期的に攻撃を受けていないかどうかの点検をしていないため

1.については残念ながら私たちの努力では解消しようがありません。

攻撃側の戦術・技術・手順巧妙化の一例を挙げてみましょう。まず攻撃側は攻撃目標となる企業・組織の反応を見るために一見した限りでは実害が分かりにくい攻撃を仕掛けます。例えば、パソコン、サーバー、各種ネットワーク機器のバイナリデータ(機器間での通信で使う言語)を書き換えて勝手に通信ができるよう乗っ取り、一通り実験をして元通りにしてしまうのです。

そして攻撃目標の反応の有無や対策内容に応じて、適切な本番の攻撃を仕掛けるのです。まるで下見や囮、予行演習として家宅へ侵入する振りをするようなものですね。ニュースになるような大規模なサイバー攻撃は、このようなステップを踏んでいるケースが多いと言われています。このように攻撃側の戦術・技術・手順は日々巧妙化しています。

「痛みのピラミッド」と「脅威ハンティング」

そこで私たちにできる対策は、2.の点検を地道に実施していくしかないということになります。具体的には、各端末(エンドポイント)のセキュリティをスポット的に監視するだけでなく、ネットワーク内の全てのファイル、ハッシュ、URL、IPアドレス、レジストリ キー、ユーザープロセス、アプリケーション、通信のやりとりなど全ての出来事(コンテキスト)を時系列でチェックするのです。いくら巧妙な攻撃者が痕跡を消そうとしてもその過程で起きたログは残すことができます。また、多くの攻撃者は中長期的には繰り返し同じ「戦術・技術・手順」で攻撃することを好む傾向にあります。逆に言うと、攻撃側の「戦術・技術・手順」を把握してその端緒となるコンテキスト(例えば、特定のユーザーがアクセス権の無いシステムに何度もログインを試みているなど)が発生した時点で対策を打てれば、マルウェアによる深刻な被害を受ける前に防御できる可能性が高まるということです。

このように、攻撃側にとって対策を打たれることが不都合(=痛み)である順にその要素を並べたものを「痛みのピラミッド」と言います。つまり、我々防御する側としては、「痛みのピラミッド」のより上位の要素の対策を打てれば攻撃の被害を受ける可能性を下げることができると言えますが、その代わりに上位の要素であるほどその特定と対策の難易度は高くなってしまいます。

痛みのピラミッド

| 順位 | 攻撃側にとって暴かれ、変更することが”痛み”になる要素 | 攻撃側の 変更難易度 | 防御側の 特定・対策難易度 |

|---|---|---|---|

| 1 | TTP (戦術:Tactics、技術:Techniques、手順:Procedures) | 極めて高い | 極めて高い |

| 2 | ツール | 非常に高い | 非常に高い |

| 3 | ネットワーク/ホスト、アーティファクト(※) | 高い | 高い |

| 4 | ドメイン名 | やや高い | やや高い |

| 5 | IPアドレス | やや低い | やや低い |

| 6 | ハッシュ値 | 低い | 低い |

参考:米国のセキュリティ企業Sqrrl(スクワール)社のDavid J. Bianco氏の個人ブログ「痛みのピラミッド(Pyramid of Pain)」より

※アーティファクト:人為的な行為によって生じたデータの歪み・ノイズなど

このような「痛みのピラミッド」の構成要素を含む「侵害の痕跡(未遂に終わったものや攻撃側が証拠隠滅しようとしたものも含む)」全般をまとめて「IoC(Indicator of Compromise)」と呼びます。この「IoC」をネットワーク全体において能動的かつ反復的に探し出して適切な対策を検討・実施することを「脅威ハンティング」と言います。この「脅威ハンティング」を実践することで、サイバー攻撃による被害を受ける可能性を大きく低下できます。

”脅威ハンティング”もお試しいただける「Cisco Secure Endpoint」4週間無料トライアル

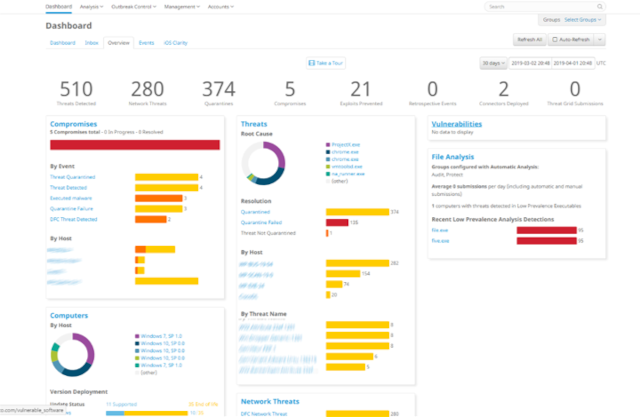

そんなこと言われても今のリソースでは「脅威ハンティング」なんて無理だよ!と思われた方、ご安心ください。 シスコシステムズのクラウド型セキュリティソリューションである「Cisco Secure Endpoint」は、これまでご説明して参りました一連の攻撃サイクル(攻撃前、攻撃中、攻撃後)全体に渡ってマルウェアや継続的な脅威の識別・可視化・保護を実現します。

また、 24 時間365 日「脅威ハンティング」を実施して、侵害インシデントのサマリーをタイムラインでレポートし、推奨される修復・リカバリ手順を提示します。

「Cisco Secure Endpoint」画面イメージ

「Cisco Secure Endpoint」はお客様の必要な機能に応じて、「Essentials」・「Advantage」・「Premier」の3種類のライセンスがありますが、 「脅威ハンティング」は最上位の「Premier」ライセンスでのみご利用いただけます。

「Cisco Secure Endpoint」ライセンスの種類

| 主な機能 | Essentials | Advantage | Premier |

|---|---|---|---|

| マルウェア対策 | 〇 | 〇 | 〇 |

| アプリケーション制御 | 〇 | 〇 | 〇 |

| 動的ファイルの分析 | 〇 | 〇 | 〇 |

| ふるまいモニタリング | 〇 | 〇 | 〇 |

| 脆弱性の特定 | 〇 | 〇 | 〇 |

| エンドポイントの隔離 | 〇 | 〇 | 〇 |

| Orbital Advanced Search(Orbital クエリによる 高度な調査) | – | 〇 | 〇 |

| Secure Malware Analytics(旧Threat Grid)クラウドサンドボックス | – | 〇 | 〇 |

| SecureX 脅威ハンティング | – | – | 〇 |

| プライベートクラウド への導入 | 〇 | – | – |

そこで、最上位の「Premier」を4週間お試しいただける「Cisco Secure Endpoint 無料トライアル」をご用意しています。是非この機会に「脅威ハンティング」お試しいただき、日頃どのような攻撃を受けているのか、どのような対策が必要なのかをご確認ください。

トライアルの詳細につきましては下記リンク先をご覧ください。

https://dx.si-jirei.jp/security-product-cisco_amp/

おわりに:「脅威ハンティング」は「ハックバック(反撃)」ではない

ここで誤解を防ぐために念のため申し上げますが、「脅威ハンティング」は、『ハンティング』だからと言って、攻撃側に対して「ハックバック」をする行為ではありません。あくまでも攻撃側が残した「攻撃の痕跡(IoC)」を能動的に探し出して(=ハンティング)、必要な防御対策を講じるということです(専守防衛)。「ハックバック」をすると、攻撃側から報復を受けてしまうかもしれません。また、攻撃側だと思った相手が、実は攻撃側に乗っ取られて踏み台にされていただけの一般の企業・組織(つまり被害者)の可能性もあります。また、そもそも防御目的であっても、「ハッキング行為」自体違法です。

「脅威ハンティング」の結果、侵害を受けた明白な痕跡がある場合は、

各都道府県警察本部のサイバー犯罪相談窓口

https://www.npa.go.jp/bureau/cyber/soudan.html

に相談して、必要に応じて脅威ハンティングで得た「痛みのピラミッド」の要素にあるようなデータを提供してください。「Cisco Secure Endpoint」および「無料トライアル」につきましては、ディーアイエスサービス&ソリューションまでお気軽にご相談ください。

本コラムは2022年7月現在の情報を基に作成しています。

cf. 各省庁からの「サイバーセキュリティ注意喚起資料」

- 2022年2月23日

経済産業省

「昨今の情勢を踏まえたサイバーセキュリティ対策の強化について(注意喚起)」

https://www.soumu.go.jp/main_content/000801010.pdf - 2022年3月1日

経済産業省・金融庁・総務省・厚生労働省・国土交通省・警察庁・内閣官房内閣サイバーセキュリティセンター「サイバーセキュリティ対策の強化について(注意喚起)」

https://www.nisc.go.jp/pdf/press/20220301NISC_press.pdf - 2022年3月24日

経済産業省・総務省・警察庁・内閣官房内閣サイバーセキュリティセンター「現下の情勢を踏まえたサイバーセキュリティ対策の強化について(注意喚起)」

https://www.fsa.go.jp/news/r3/cyber/0324notice.pdf

著者プロフィール

橋川 ミチノリ

幼少よりコンピュータ関連の仕事に憧れ、ディーアイエスサービス&ソリューション株式会社(旧ディーアイエスソリューション株式会社)に入社。営業職として最新のITソリューション提案・販売活動に10年間従事した後、マーケティング職に転向。高度化・複雑化が進むIT業界のトレンドや最新技術を分かりやすく解説し啓蒙を図るミッションに取り組んでいる。マイナビニュース連載「5分で理解する ITセキュリティ最新動向」にて度々ランキング1位を獲得。生まれ: 広島県、好きな言葉:やっぱりカープがNo.1!、趣味:ホルン 。