ゼロトラスト多要素認証セキュリティ「Cisco Duo(シスコ・デュオ)」

目次

ゼロトラスト多要素認証セキュリティ「Cisco Duo(シスコ・デュオ)」とは?

「Cisco Duo」 は、「多要素認証」と「デバイス可視化」をシンプルに導入できるSaaSソリューションです。

ユーザー名やパスワードなどによる認証方式に加えて、ユーザが所持するデバイスによる所有者認証、指紋や顏などユーザ本人の生物学的特徴による生体認証のように、さまざまな要素を 2 つ目以降の認証方式とすることで、アプリケーションにアクセスしようとしているユーザが「本人である」という信頼性を確立できます。

また「Cisco Duo」 は、Microsoft 365 など、さまざまなクラウドアプリケーションやプラットフォームとの統合も簡単です。ユーザー自身が認証方式をカスタマイズ可能、スマートフォンやウェアラブルなど好みのデバイスを登録管理して、多要素認証をストレスなく利用できます。シンプルかつ迅速に導入、および簡単に運用管理できる「Cisco Duo」でデジタル時代のユーザーを保護しましょう。

「Cisco Duo」が必要とされる理由

ハッキングによる侵害の81%は、ID/パスワード漏洩や脆弱なパスワードなど、クレデンシャルに起因するものです(※「2017 Verizon Data Breach Investigations Report」より)。

働き方改革やBCP対策として在宅勤務やテレワークが普及した現在、「認証」においてユーザーのID/パスワード入力だけに頼るのではなく、ユーザー・デバイス・アクセスポリシーそれぞれを疑いチェックを掛ける「ゼロトラスト」という概念が重要になってきています。「ゼロトラスト」に基づいた「認証」を実現するのが、「Cisco Duo」です。

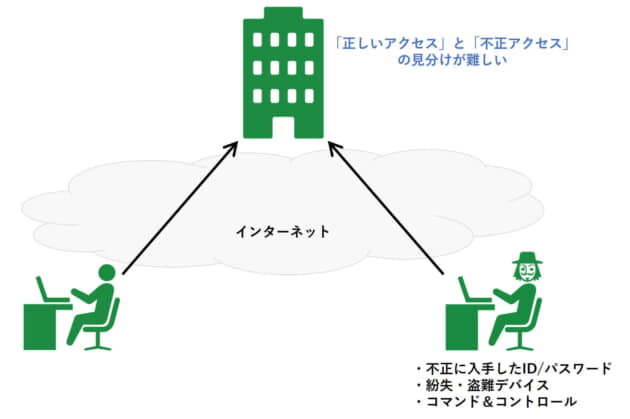

正しいアクセス と 不正アクセス の見分けは難しい

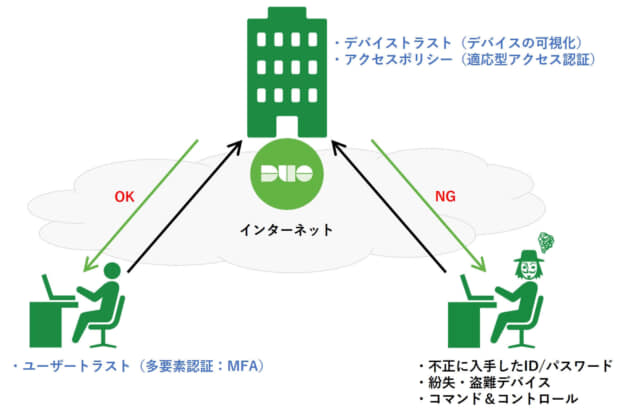

「Cisco Duo」は正しいアクセスのみを認証する

「Cisco Duo」3つの「認証ステップ」

「Cisco Duo」は、それ自身が新たに認証ポリシーを持つのではなく、アクセスリクエストをクラウド上の「Cisco Duo」エンジンが判断し必要な処置を行い、「ゼロトラスト」を実現します。

「Cisco Duo」では、「ゼロトラスト」を実現するために

- ユーザートラスト(多要素認証:MFA)

- デバイストラスト(デバイスの可視化)

- アクセスポリシー(適応型アクセス認証)

の3つの認証ステップを踏んで初めて認証されます。1つずつご説明いたします。

ユーザートラスト(多要素認証:MFA)

ユーザーの認証セキュリティを強化するうえで「多要素認証(MFA:Multi-Factor Authentication)」は非常に有効な手法です。しかし、一般的に「多要素認証」を導入するには手間やコストが掛かってしまいます。「Cisco Duo」は、ユーザー自身が容易に複数のMFAデバイスの追加や削除できます。また、ユーザーグループやアプリケーションごとに多様な多要素認証オプションを設定可能です。「Cisco Duo」の多要素認証(MFA)により、ID/パスワードのみへの依存度を下げることができます。

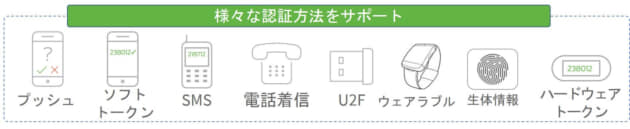

様々な認証方法をサポート

柔軟で導入しやすい多要素認証(MFA)

デバイストラスト(デバイスの可視化)

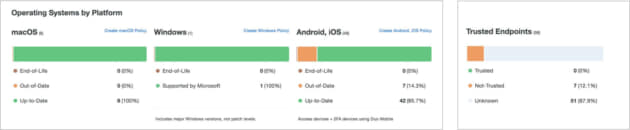

ユーザーの認証をクリアしても、もしデバイス自体のセキュリティに問題がある場合、脆弱なポイントとなり攻撃されてしまう可能性があります。「Cisco Duo」はログイン時に、脆弱なソフトウェアとセキュリティ機能、Cisco Duo管理対象か管理対象外かどうか、OSのサポートが終了していないか、といったデバイスのチェックを実施し、ポリシーを満たさないエンドポイントデバイスをブロックしたり、ユーザーに通知したりできます。

Duo Device Health Application

- ノートPC/デスクトップPCのセキュリティ健全性確認

- ログイン前にデバイスをチェック

- 企業管理端末/BYODに対応

- Webベースアプリケーションをサポート

- Windows 10 および MacOS対応

- On-Demandで起動

- AMP for Endpointを含むサードパーティ Anti-Virus/Malwareの検査(現状、下記4種類のソフトウェアに対応)

- Cisco AMP for Endpoints

- CrowdStrike Falcon Sensor

- Symantec Endpoint Protection

- Windows Defender

「脅威検知 + 自動化されたポリシー適用」でできること(Cisco AMP for Endpointsとの連携例)

- 「Cisco AMP for Endpoints」によって侵害されたと見なされるエンドポイントから、「Cisco Duo」で保護されたアプリケーションへのアクセスを防ぎます。

- ユーザーは、「Cisco Duo」のポリシーに適合する別の正常なエンドポイントからのアクセスは可能です。

- 他のポリシー制御と同じように、グローバル、アプリケーション、ユーザーグループのスコープで実施できます。

- 「Cisco AMP クラウド」で修正されたエンドポイントは、自動的にアクセス可能になります。

Mobile Device Posture without MDM

- モバイルデバイスのOSが最新かどうかをチェック

- 暗号化されているか、パスコードロック設定 されているか確認

- デバイスがJailbreakやRoot化(改ざんされたデバイスか)をチェック

- Duoの管理下(Managed)、管理外(Unmanaged)モバイルデバイスに対応

エージェントを使用しなくても会社管理端末やBYOD端末内のデバイス情報を可視化

アクセスポリシー(適応型アクセス認証)

ユーザー認証・デバイス認証をクリアしても、紛失・盗難デバイスからのアクセスや攻撃者によってコマンド&コントロール(C2)されているデバイスからのアクセス、更には本来アクセス権が無いはずの社員からの故意/過失アクセスである可能性もあります。

「Cisco Duo」は、IPアドレス・アクセス場所・使用しているデバイスとネットワークとの整合性、正規貸与デバイス/BYODなど、様々な条件によるアクセスポリシーを設定し、アプリケーションへのアクセスをブロックできます。

様々なアクセスポリシー(適応型アクセス認証)を適用可能

シングルサインオン(SSO)とリモートアクセス

「Cisco Duo」は、様々なアプリケーションと連携してシングルサインオン(SSO)も可能です。

これにより、1つのダッシュボードからアプリケーションへ簡単にアクセスでき、クラウドアプリケーションに対しても一貫したセキュリティ制御が可能になります。

シングルサインオン(SSO)連携可能なアプリケーション(一部)

詳細情報: https://duo.com/docs/sso

「Cisco Duo」6つの導入シナリオ

「Cisco Duo」は、お客様のネットワーク環境やお使いのアプリケーションなどに応じて6種類の導入方法がございます。それぞれの概要・特徴・イメージ図をご紹介いたします。

①Duo Build-in(サードパーティアプリケーション)

- 概要:「Cisco Duo」が組み込まれ、アクティベーションの準備できているサードパーティアプリケーションの保護をサポートします。

- 特徴:導入時の作業がほとんど必要ありません。

Duo Build-in(サードパーティアプリケーション)

イメージ図

インテグレーション例

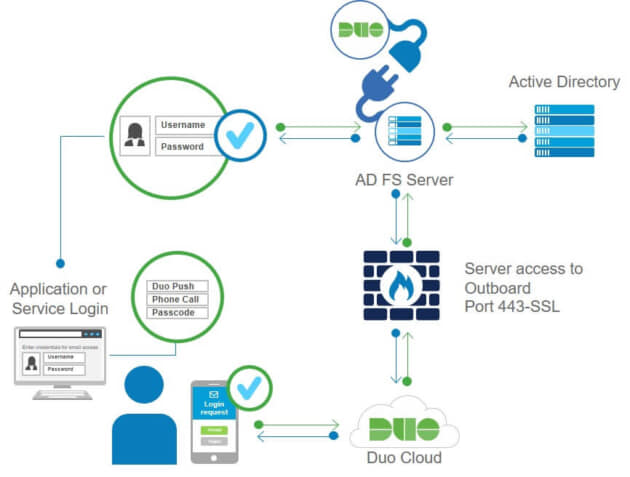

②プラグイン/パッケージのインストール(AD FS, OWAなど)

- 概要:Duoがアプリケーション用に準備したパッケージを利用し、直接統合を可能にします。

- 特徴:導入時に直感的で簡単なインストールプロセスを提供します。

プラグイン/パッケージのインストール

(AD FS, OWAなど)イメージ図

インテグレーション例

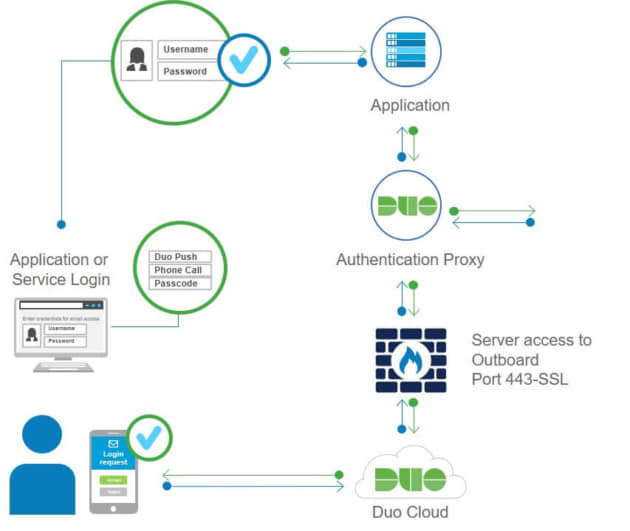

③Duo Authentication Proxy(RADIUS, LDAP)

(VPN, VDI:Cisco, F5, Horizon Viewなど)

- 概要:Duoクラウドとのアプリケーション統合により、RADIUSまたはLDAPをサポートするアプリで、多要素認証が可能です。

- 特徴:VPNとVDIソリューションで利用されます。

DAPのコンポーネントをインストールする必要があります。

Duo Authentication Proxy(RADIUS, LDAP)

(VPN, VDI:Cisco, F5, Horizon Viewなど)

イメージ図

インテグレーション例

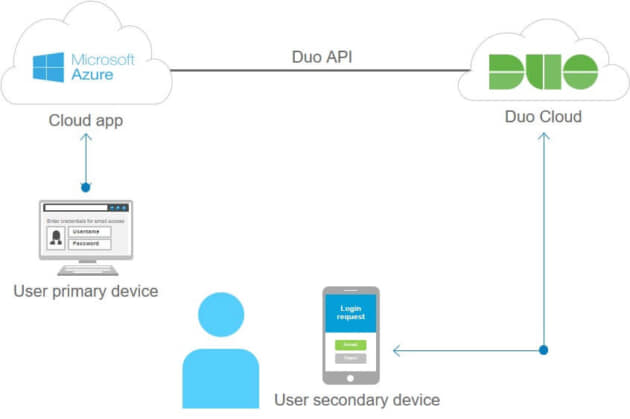

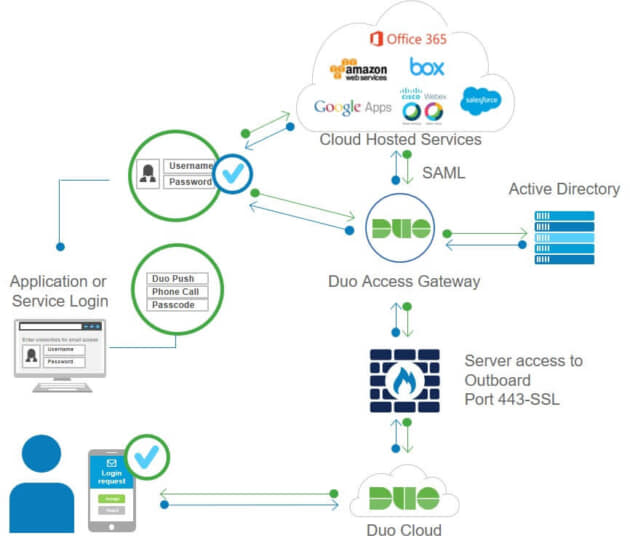

④Duo Access Gateway(DAG)/SAML IdP(SAML2.0, SAML SP)

- 概要:DAGでSAML IdP機能を提供し、ネットワーク上のDAGにリダイレクトすることにより、SAML(SP)をサポートするアプリケーションに、SSOと多要素認証を追加しています。

- 特徴:SaaSアプリケーションと利用されます。

SAML2.0サポートのオンプレサーバやVPN装置にも利用できます。

SSOソリューションを提供します。

DAGでプライマリ認証とセカンダリ認証(2FA)を分離します。

DAG機能は、オンプレミスあるいは、Cloud SSOとしても提供可能です。

Duo Access Gateway(DAG)/SAML IdP(SAML2.0, SAML SP)イメージ図

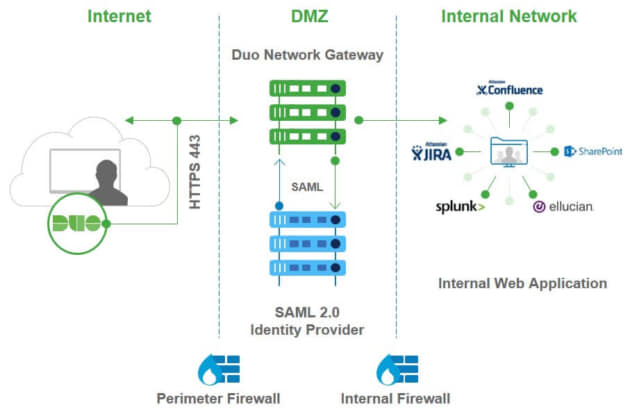

⑤Duo Network Gateway(DNG)(リバースプロキシ:HTTP/S, SSH)

- 概要:ユーザがVPN接続を必要とせず、オンプレミスのアプリやWebサイトに多要素認証を使ってアクセスできます。

- 特徴:ネットワーク全体では無く、アプリ間でアクセスを有効にできます。

プライマリ認証に SAML IdPが必要です。

現在、HTTP(S) と SSH プロトコルに対応します。

SSHは、クライアントに DuoConnect Clientのインストールが必要です。

Duo Network Gateway(DNG)(リバースプロキシ:HTTP/S, SSH)イメージ図

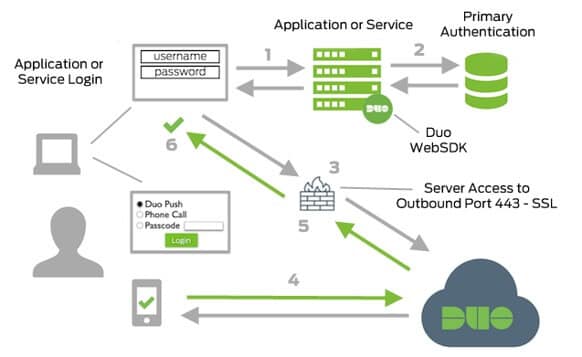

⑥カスタム WebSDK/API(独自アプリやAPI連携)

- 概要:他の方法で統合出来ない場合、Duoをアプリケーションにコーディングできます。

- 特徴:自分でコードを作成可能でアプリのソースコードにアクセスできる必要があります。

他の方法よりも作業が多くなりますが、柔軟性は高いです。

カスタム WebSDK/API(独自アプリやAPI連携)

イメージ図

インテグレーション例

「Cisco Duo」3つのライセンスと機能

「Cisco Duo」は、組織の大小を問わず簡単に導入および運用できる、SaaS サービスです。ユーザ数に応じたライセンスを、1 ~ 5 年のサブスクリプション期間で購入できます。

Duo MFA

- 多要素認証

- シングルサインオン(SSO)

- 全てのアプリケーションを保護 SAML2.0 フェデーレーションクラウドアプリを保護

Duo Access

- 「Duo MFA」の機能

- 適応型グループベースポリシー制御

- デバイスの可視化

- ユーザベースポリシー

- デバイスベースポリシー

Duo Beyond

- 「Duo Access」の機能

- 信頼されるエンドポイントの検出

- Duo Network Gateway (リバースプロキシ)

- Anti-Virus/Anti-Malwareの検知

| カテゴリ | 機能 | Duo MFA | Duo Access | Duo Beyond |

|---|---|---|---|---|

| ユーザートラスト(MFA) | iOS および Android 向けモバイルアプリ「Duo Mobile」のプッシュ通知による認証 | 〇 | 〇 | 〇 |

| アプリや SMS、電話着信、ハードウェアトークンによるパスコード認証、U2F とWebAuthN による生体認証など | 〇 | 〇 | 〇 | |

| 1 ユーザーあたり年間 100 クレジット分の電話着信認証および SMS 認証 | 〇 | 〇 | 〇 | |

| ユーザーによる自己登録と自己管理 | 〇 | 〇 | 〇 | |

| デバイストラスト | アプリケーションにアクセスするすべてのデバイスを把握できるダッシュボード | 〇 | 〇 | 〇 |

| 危険なデバイスを監視および識別 | - | 〇 | 〇 | |

| ノート PC およびデスクトップ PC のセキュリティ健全性を可視化(Duo デバイスヘルスアプリケーション) | - | 〇 | 〇 | |

| モバイルデバイスのセキュリティ健全性を可視化 | - | 〇 | 〇 | |

| ノート PC およびデスクトップ PC が企業所有か個人所有か識別 | - | - | 〇 | |

| モバイルデバイスが企業所有か個人所有か識別 | - | - | 〇 | |

| アンチウイルスやアンチマルウェアなどサードパーティ製エージェントが有効かどうか識別 | - | - | 〇 | |

| 対応型認証/ポリシー | セキュリティポリシーをアプリケーション全体または個別に割り当て | 〇 | 〇 | 〇 |

| ネットワークが承認済みかどうかに基づいてポリシーを適用 | 〇 | 〇 | 〇 | |

| ユーザーの場所に基づいてポリシーを適用 | - | 〇 | 〇 | |

| ユーザーグループ別にセキュリティポリシーを割り当ておよび適用 | - | 〇 | 〇 | |

| 匿名ネットワークをブロック | - | 〇 | 〇 | |

| ソフトウェアのサポート期限、暗号化やファイアウォールの有無など、セキュリティ健全性に基づいて、ノート PC およびデスクトップ PC にポリシーを適用 | - | 〇 | 〇 | |

| 暗号化や改ざん、画面ロック、生体認証の有無など、セキュリティ健全性に基づいて、モバイルデバイスにポリシーを適用 | - | 〇 | 〇 | |

| セキュリティ健全性が低い場合にデバイスを修正するようにユーザーに通知 | - | 〇 | 〇 | |

| Landesk や JAMF、Microsoft Intune など、エンドポイント管理システムでの登録状況に基づいて、デバイスのアプリケーションアクセスを制限 | - | - | 〇 | |

| Landesk や JAMF、Microsoft Intune など、エンドポイント管理システムでの登録状況に基づいて、デバイスのアプリケーションアクセスを制限 | - | - | 〇 | |

| AirWatch や MobileIron、Microsoft Intune など、モバイルデバイス管理(MDM)での登録状況に基づいて、モバイルデバイスのアプリケーションアクセスを制限 | - | - | 〇 | |

| シングルサインオン(SSO) | 無制限でアプリケーション統合 | 〇 | 〇 | 〇 |

| すべてのクラウドアプリケーションに対して SSO を提供 | 〇 | 〇 | 〇 | |

| 社内 Web アプリケーションへ安全にアクセス(Duo Network Gateway) | - | - | 〇 | |

| SSH 経由で特定の社内サーバへ安全にアクセス(Duo Network Gateway) | - | - | 〇 | |

| AWS、Azure、GCP でホストされているアプリケーションへ安全にアクセス(Duo Network Gateway) | - | - | 〇 |

「Cisco Duo」の提案・構築はディーアイエスサービス&ソリューションにご用命ください。ご不明な点がございましたらお気軽にお問い合わせください。

Cisco Duo関連情報

Cisco Duo関連コラム は、こちらから