「Cisco XDR」サイバーセキュリティリスクの可視化、検知・対応自動化

目次

「Cisco XDR」とは

サイバー攻撃の増加により、セキュリティ対策を強化するために専門の組織やシステムを導入する企業・組織が増えています。例えば、

- SOC(Security Operation Center):サイバー攻撃の検知や分析を行い、対策を講じる専門組織

- SIEM(Security Information and Event Management):F/W や IDS/IPS、プロキシなどのログを一元管理して脅威を分析する仕組み

などです。しかし、これらの対策は、人的リソース・スキル不足、作業対応時間の制約、ノイズデータやアラート過多、高コスト、といった課題があり、実際にセキュリティインシデントが発生した場合に、本当に適切かつ迅速な対応ができるかどうかについて懸念があります。実際、近年多発しているサイバー攻撃は、セキュリティ担当者が手薄になる曜日や時間帯が狙われたり、多段階攻撃を仕掛けるマルウェアにより対応が難しくなったりしているため、セキュリティ侵害が発生(発覚)してから対応するまでに情報を盗まれたりデータがロックされたりしてしまうケースが多くあります。

「Cisco XDR(Extended Detection and Response)」は、

- エンドポイントやオンプレミス機器のテレメトリ情報(※)のクラウド収集、分析

- AI・機械学習によるセキュリティ分析(対応優先付け・製品間相関分析)

※ テレメトリ情報

機器のパフォーマンス分析のために収集され伝達されるデータ

を行うことにより、セキュリティリスクの可視化を実現し、適切な対応を自動化してセキュリティ運用を簡素化できるツールです。

「Cisco XDR」と「SIEM」の違い

| Cisco XDR | SIEM | |

|---|---|---|

| 対応の早さ | ほぼリアルタイム | 数時間~数日/週間 (後日評価) |

| データの扱い | AI/機械学習による 機器間相関分析 | 情報集約 |

| 検知・対応内容 | 高度な検出・対処 | イベント監視・ログ監視 |

| 人の介在度合 | 低 | 高 |

セキュリティ担当者のニーズに基づいた「Cisco XDR」の機能

「Cisco XDR」は、以下の5つの機能的価値を提供します。

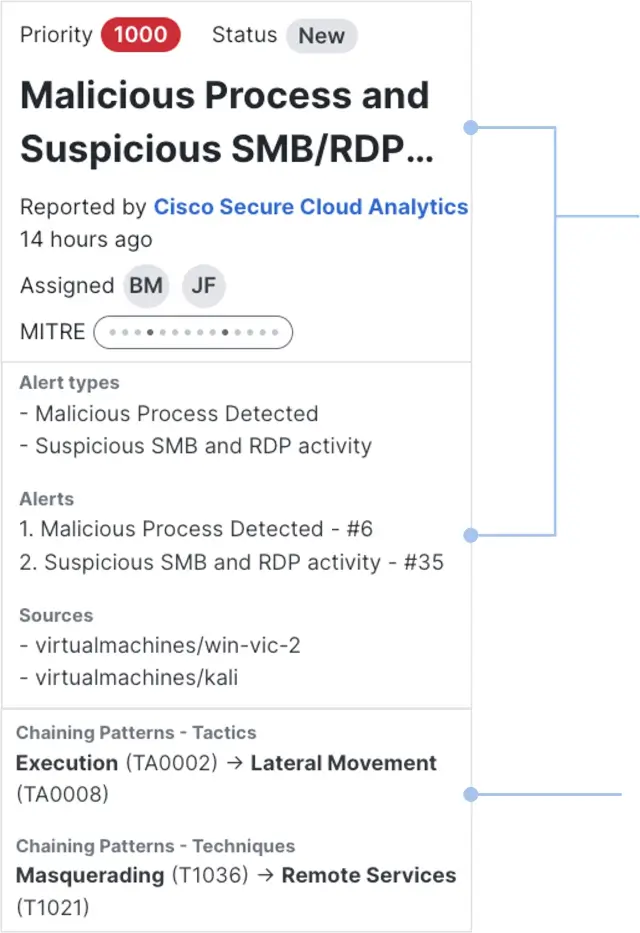

1.早期検知

さまざまなセキュリティツールからテレメトリ情報を収集し、各アラートの相関関係確認、隠れた攻撃の検出、ふるまい分析、異常検出、サイバーアタックチェーンへの集約、攻撃の全体像把握を行いインシデントを作成します。優先度スコアを割り当て、データと対応の改善(エンリッチメント)を自動的に実行し、次に対処すべきインシデントを作成します。このように多段階の攻撃であっても早期に検知し、最も高いリスクに優先的に対処します。

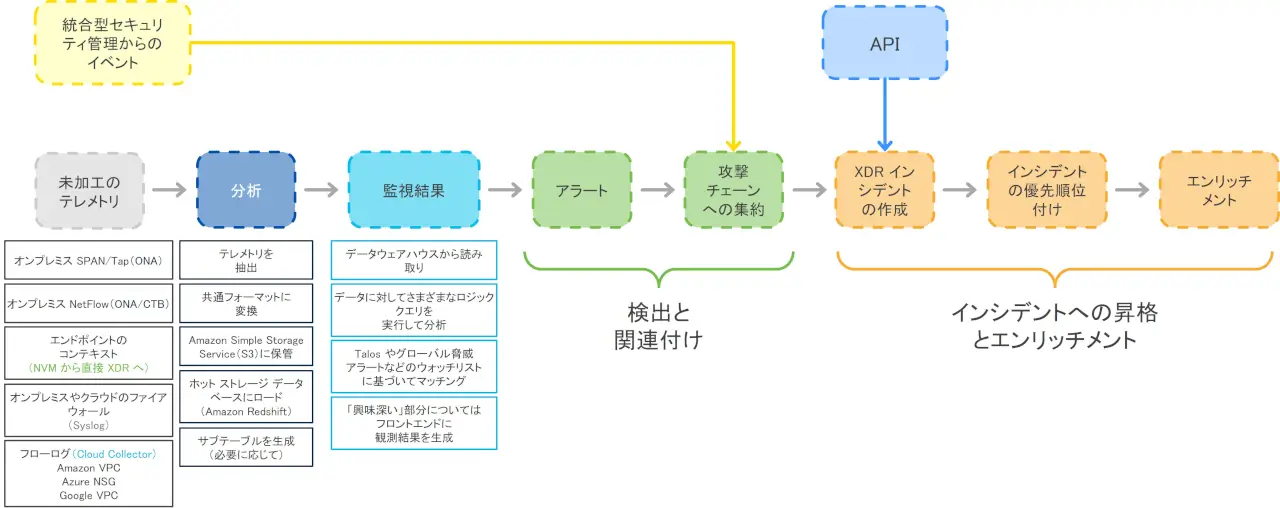

「Cisco XDR Analytics」による検出と「インシデントマネージャー」によるインシデント作成パス

「Cisco XDR Analytics」 は、未加工のテレメトリから、関連付け、優先順位付け、コンテキストによるエンリッチメントが完了したインシデントまでカバーします。

アラート コリレーション(相関)

アラートを時間軸で相関させる

相関が強いアラートについて、時系列でインシデントを自動的に作成し、多段階攻撃の全体像を明らかにします。

サイバーアタックチェーン

(一連の攻撃イベント)のマッピング

MITRE ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge:攻撃方法や行動を明文化したフレームワーク)を利用して、攻撃手法を明らかにします。

2.影響度による優先付け(スコアリング)

「検出リスク値(0~100)」と「資産価値(0~10)」の乗算で財務への影響を考慮した「優先度スコア(0~1,000)」を算出。最も重要度の高いインシデントを優先的に対処できます。ビジネスへの影響が大きいインシデントを優先的に対処します。

検出リスク

92

構成する数値

- TTP の財務リスク

- TTP の数

- ソースの重大度

×

資産価値

8

資産価値(ユーザーが定義)は、インシデントに関連する資産の価値

=

優先度スコア

736

インシデントの総優先度スコアを利用して優先順位を決定

TTP

MITRE ATT&CKのフレームワークで定義されている、攻撃者の「戦術/技術/手順」のこと。

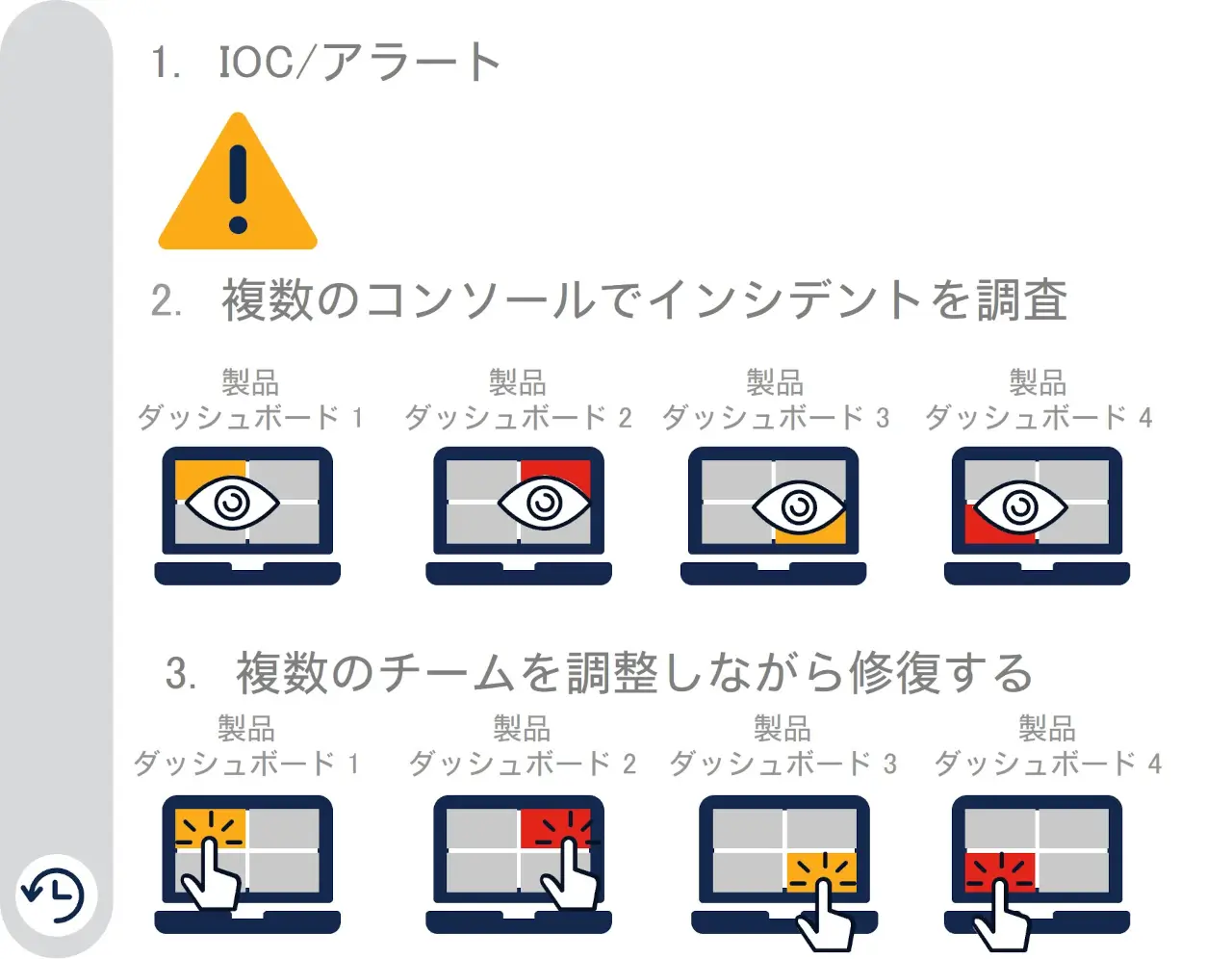

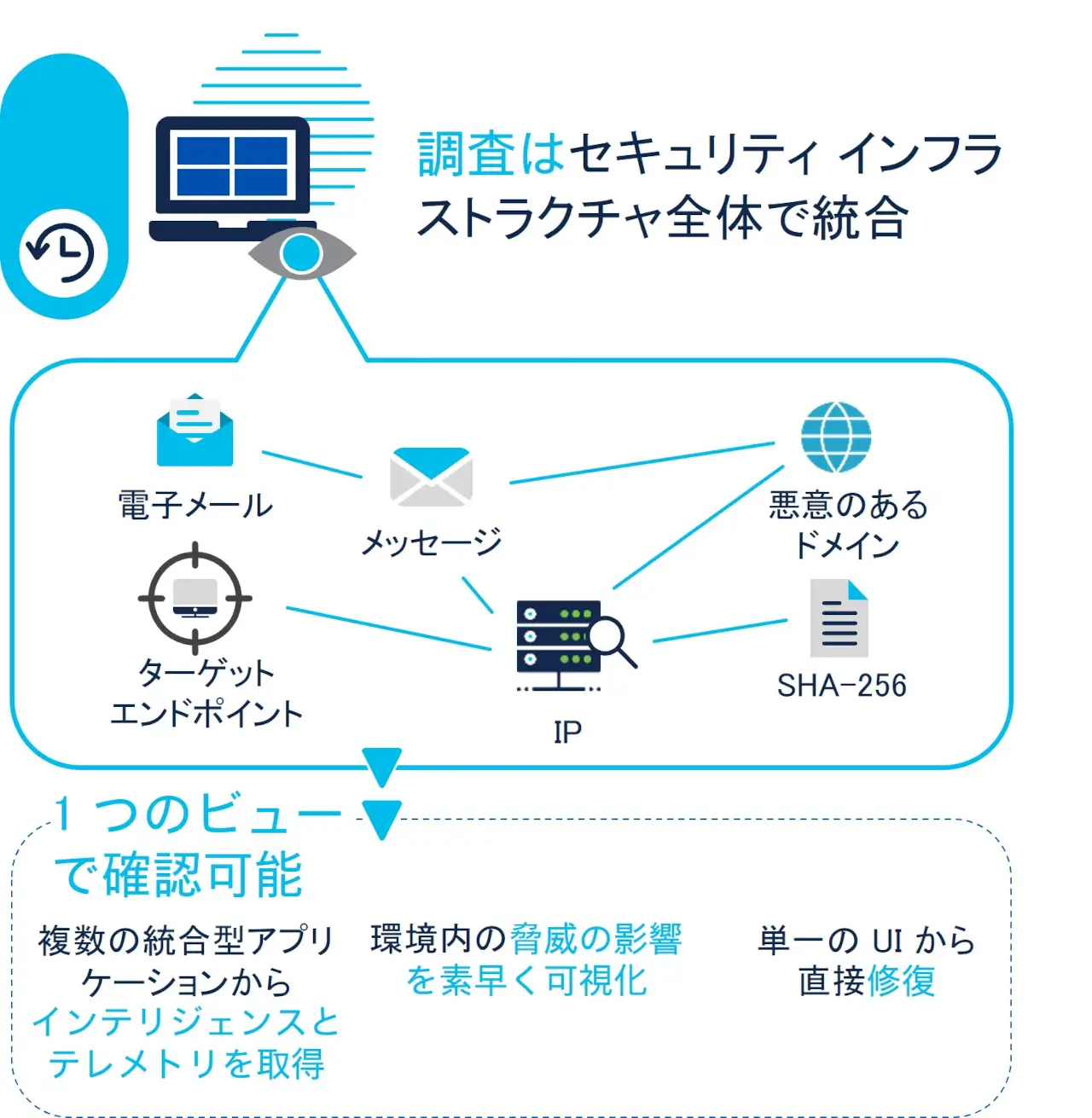

3.調査時間の短縮

複数のセキュリティ製品それぞれにチームや担当者がいる体制は、セキュリティ侵害の発生時に複数の製品コンソールでインシデントを調査し、さらに各調査結果を突合しての調整・分析が必要になるため、対応に時間がかかってしまいます。「Cisco XDR」であれば、全て単一のプラットフォーム上で完結するので、短時間で攻撃の調査・可視化・修復を実現します。

「Cisco XDR」によるシンプルな調査

「Cisco XDR」なし:約32分

➡

「Cisco XDR」あり:約5分

複数の統合型アプリケーションからインテリジェンスとテレメトリ情報を一括で取得・分析・可視化・修復。

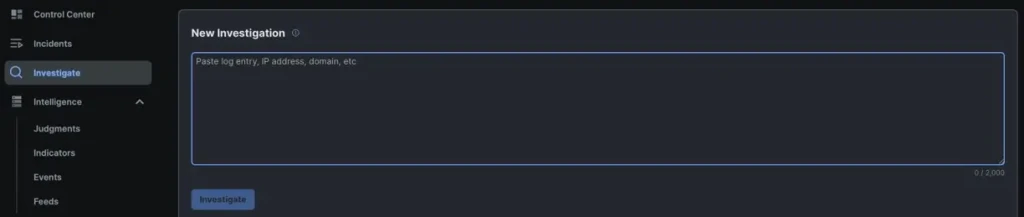

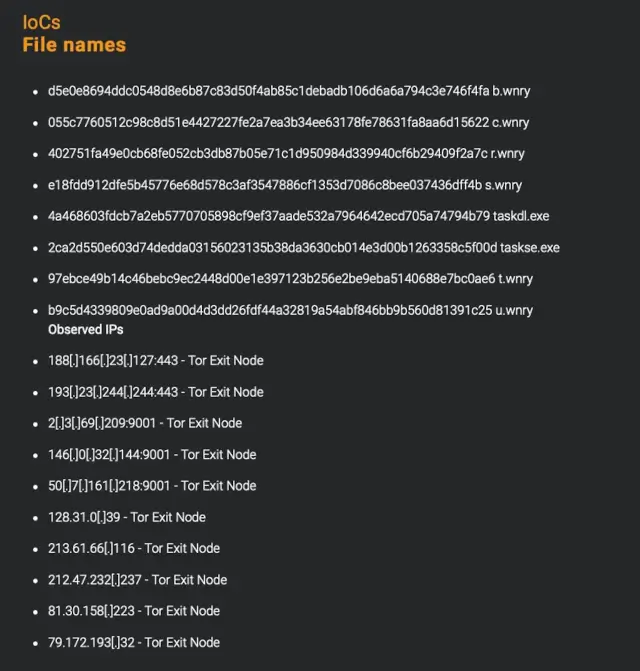

IoC(Indicator of Compromise:侵害の痕跡)を活用した調査

未遂に終わった攻撃や、本格的な攻撃の前に行われたセキュリティ侵害の痕跡をファイル名から直接検索できるので、すぐに対策を検討できます。

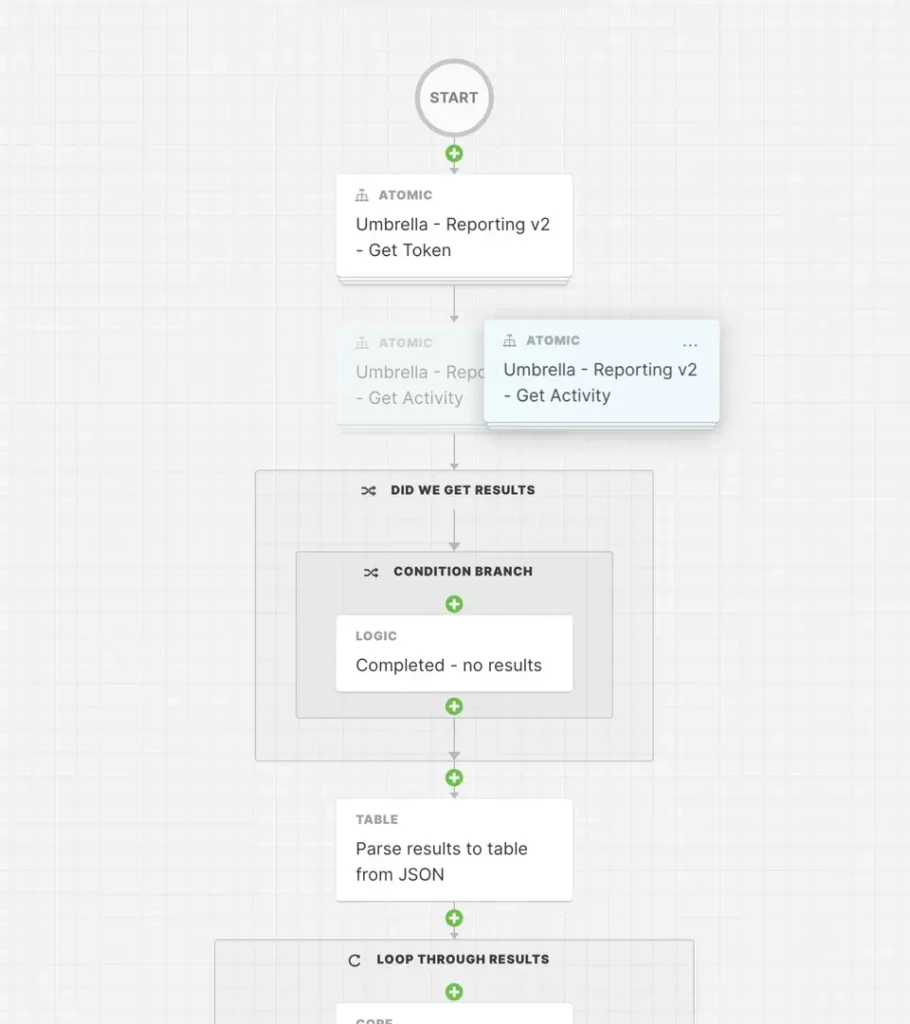

4.対応の自動化・高速化

自動的に隔離対象端末を識別し、サードパーティー製品も含めて(※)の隔離、接続先URLのブロックリスト登録などをワンクリックで実行。さまざまな条件をトリガーに指定できるワークフローを作成できるので、インシデント発生時に即座に正しい手順で対応できます。

※「Cisco XDR Premier ライセンス」で利用できる機能

4種類のインシデント対応

特定

インシデントを見直し調査結果を確認

封じ込め

影響を受けたホスト、ドメイン、ファイルに対応措置を実行

根絶

脆弱性に対する緩和または修復、悪意のあるコンテンツの削除を実行

復旧

修復手順を検証し影響を受けたサービスを再開

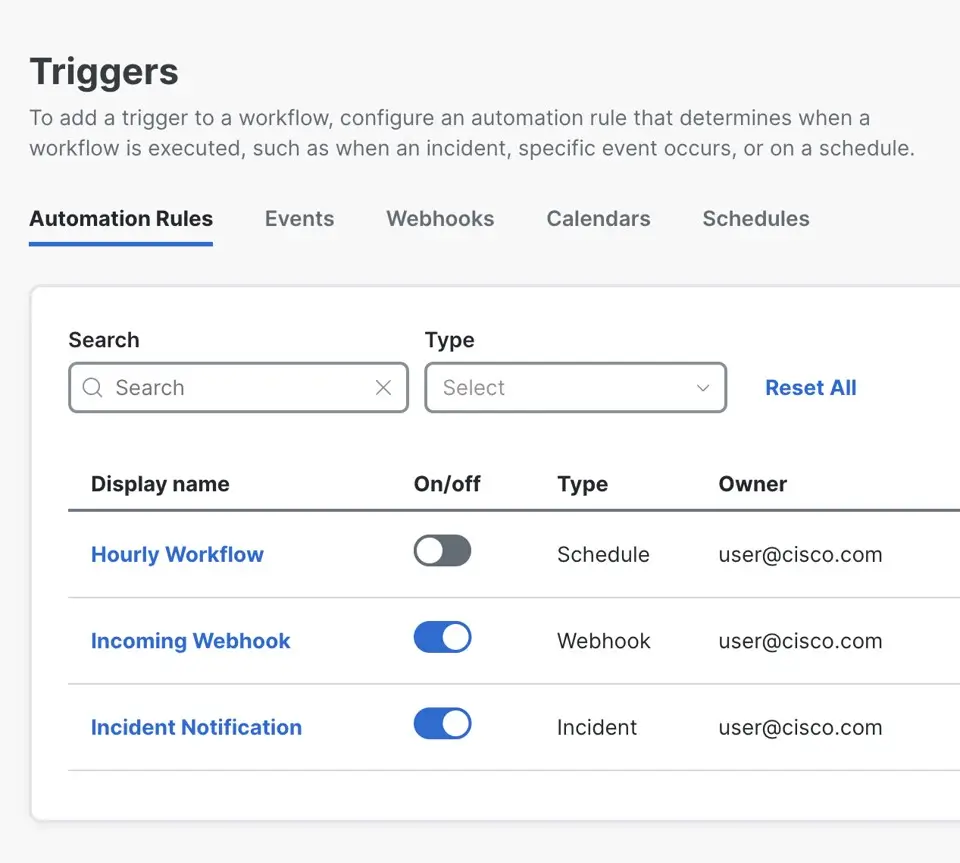

トリガーイベント

さまざまなタイプのイベントをトリガーにして、ワークフローを自動的に実行できます。

- 承認タスク:自動化機能で承認タスクが実行されたとき

- 電子メール:モニタリング対象となるように定義したメールが受信トレイに到着したとき

- インシデント:インシデントマネージャーが定義した条件のインシデントを作成したとき

- スケジュール:指定した日付・時刻・期間になったとき

- Webhook :指定したWebhook URLに対してリクエストが行われたとき

Webhook

アプリケーションから別のアプリケーションに対してリアルタイムに情報提供をする仕組み。Webhook URL は受信する側が提供するURL。

簡単に作成できるワークフロー

ノーコードまたはローコードのドラッグ&ドロップ型エディタを利用してシンプルなものから複雑なものまで作成できます。シスコ社のワークフロー雛形を利用することもできます。

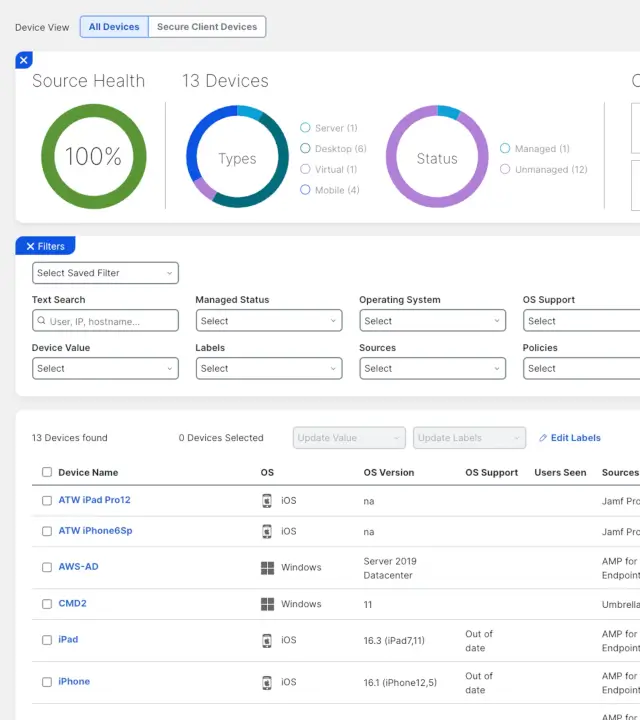

5.IT資産の可視化

複数のセキュリティ製品から収集されたIT機器の詳細な資産情報を表示します。優先度スコアに利用する「資産価値(0~10)」を定義できます。

IT資産価値に基づく正確なインシデントの優先順位付けを実現

- 「IT資産インベントリー」と「セキュリティ コンテキスト(IT機器にセキュリティポリシーを実装するための情報)」を統合

- 「アセット:資産」と「ターゲット:侵害の痕跡(IoC)が確認されたデバイス)」の識別が容易

「Cisco XDR」ライセンス

環境やニーズに最適な機能をご利用いただくため、「Cisco XDR」は「Essentials」、「Advantage」、「Premier」の3種類のライセンスがあります。

| 機能 | Essentials | Advantage | Premier |

|---|---|---|---|

| セキュリティ分析および相関 | 〇 | 〇 | 〇 |

| 脅威インテリジェンス | 〇 | 〇 | 〇 |

| 脅威ハンティング | 〇 | 〇 | 〇 |

| インシデント対応措置 | 〇 | 〇 | 〇 |

| インシデントの優先順位付け | 〇 | 〇 | 〇 |

| 資産コンテキスト | 〇 | 〇 | 〇 |

| ユーザーコンテキスト | 〇 | 〇 | 〇 |

| カスタム自動化ワークフロー | 〇 | 〇 | 〇 |

| 自動化ワークフローの交換 | 〇 | 〇 | 〇 |

| 強化された Cisco Software Support サービス(SWSS) | 〇 | 〇 | 〇 |

| サードパーティ製品の統合 | - | 〇 | 〇 |

| Cisco Managed Detection and Response(MDR) | - | - | 〇 |

| Talos インシデント対応チーム(Talos IR) | - | - | 〇 |

| シスコ テクニカル セキュリティ アセスメント(CTSA) | - | - | 〇 |

サイバーセキュリティリスクの可視化、検知・対応自動化を実現する「Cisco XDR」については、ディーアイエスサービス&ソリューションまでお気軽にお問い合わせください。