「島田泰臣のCisco技術検証コラム『Cisco Duo』 Vol.2」

目次

はじめに

こんにちは。前回は簡単に私達の紹介と、ゼロトラストについてご説明させていただきました。ご興味を持たれた方は、遠慮なくお問い合わせください。私達もまだ検証をしている段階ですのでお客様のご意見はとても貴重で、検証計画に組み入れながら行っております。リクエストがございましたらお願い致します!

検証計画

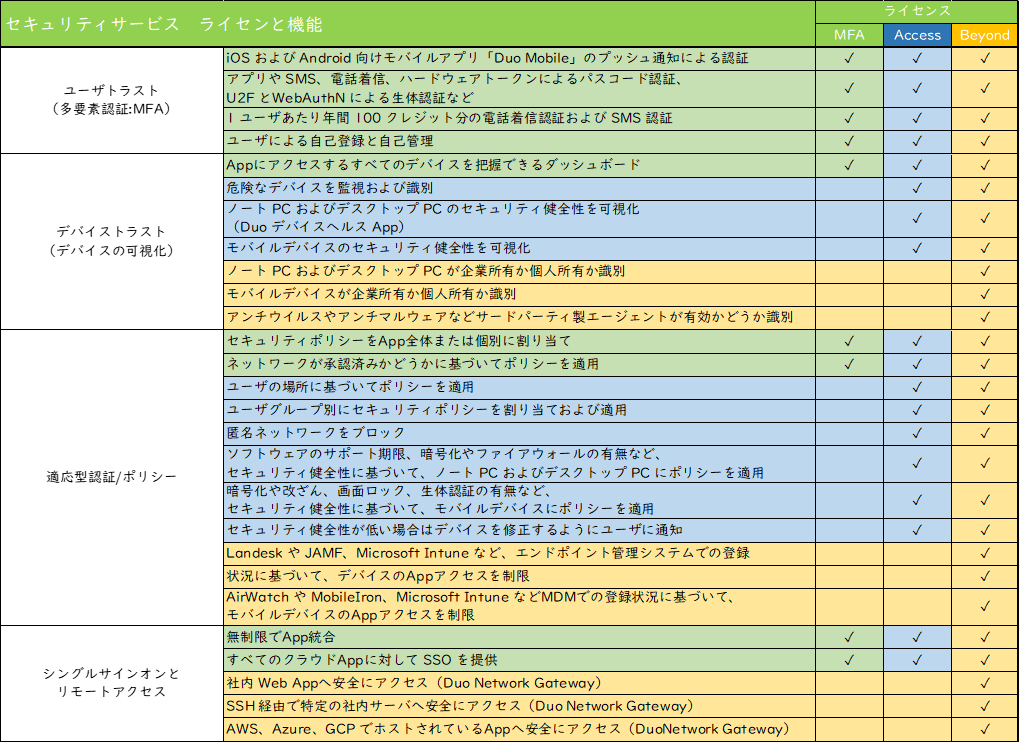

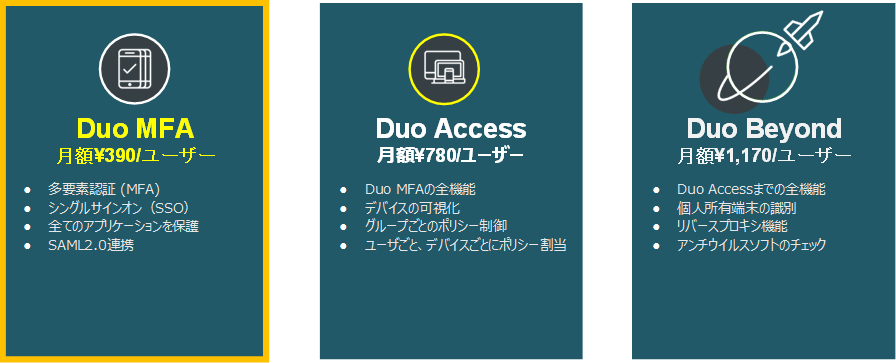

Duoセキュリティには、ライセンスグレードが「MFA」「Access」「Beyond」3つあります。このライセンスグレード毎に実現できること・できないことなども踏まえて検証を計画していきたいと思います。

ライセンスのグレードとできることについて、メーカ資料をそのまま転機させていただいておりますが、意味が分かりにくいと思われる項目もございますのでそのあたりも解説しながら進めていきたいと思います。

それでは、検証内容と目的を明確にし、とにかく触ってみます!ということで、最初にMFAライセンスの機能について検証していきたいと思います。

-検証内容:在宅勤務で利用率急上昇。リモートアクセスのセキュリティを向上させる。

現在(2020年6月)コロナウィルス感染拡大の影響をうけ多くの企業が在宅勤務を導入されていることと思います。「緊急事態宣言」後、すぐにインフラ環境を整える必要があり、とりあえずID・パスワードの認証のみでリモートアクセスを導入されたケースも多くあるようです。そこで今回の検証は、「リモートアクセスVPNの認証」を「Duoの多要素認証でセキュリティを向上させ、社内に接続する」を検証していきたいと思います。リモートアクセスの構成はCisco ASA、AnyConnectを採用します。

-目的:Duoの基本動作確認、オンプレ中継サーバの構築

① Duoの検証を進めていくために、Duo Push機能、多要素認証を行うと実際どのような動きになるのかを確認する。

② 中継のゲートウェイとなるDAP(Duo Authentication Proxy)とはどのような動きを行うのかなど、Duo Securityのベースとなる部分を理解し、設定方法を明確にする。

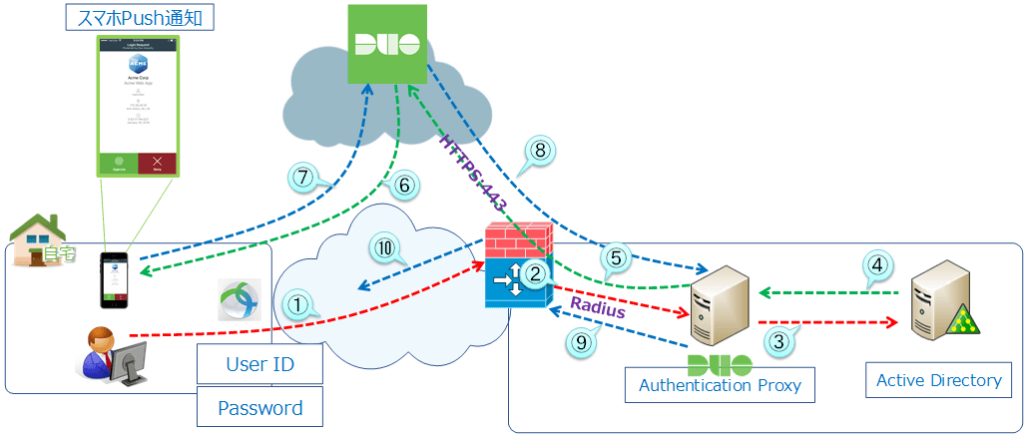

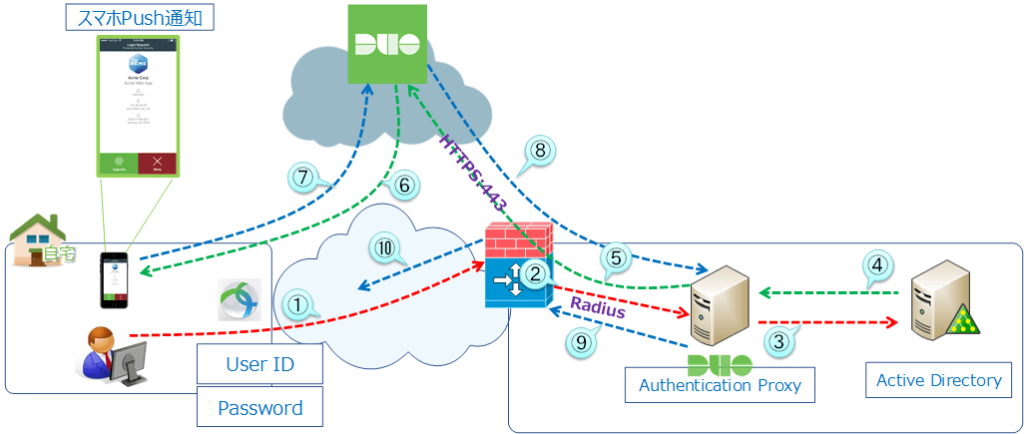

以下の構成で検証環境を構築します。

※AnyConnect (ASAリモートアクセスのソフトウェア) ※DAP(Duo Authentication Proxy)

ユーザIDとパスワードを入力するだけでは、本人とは認めず、所持しているスマートフォン(2要素)で認証を行うことで本人確認とできるわけです。もしかすると、証明書をクライアントにインストールする証明書認証と同等のセキュリティを担保し、運用や導入の手間暇やコストの削減も実現できそうですね。

Cisco Duoセキュリティの検証実施

では、ここからは実際の検証の設定画面なども紹介しながら、構築してみます。

まずは、スマートフォンに、「Duo」アプリをインストールしておきます。

iPhone/iOS = iOS用 Duo App

Android = Android用 Duo App

次に、※Duo 30日間 無料トライアルで発行したあと、ダッシュボードにログインしてみます。

※上記リンク先より無料トライアルにお申し込みいただくことで、弊社から設定の支援をさせていただきます。是非、この記事をお読みになられた方でやってみたいという方はお気軽に申し込みください。

-セットアップ

登録を行うと、ウェルカムメールが届きました。

リンクをクリックして進めてみます。 あとで、スマートフォンからQRコードを読み取りますので、PCでセットアップしていきます。

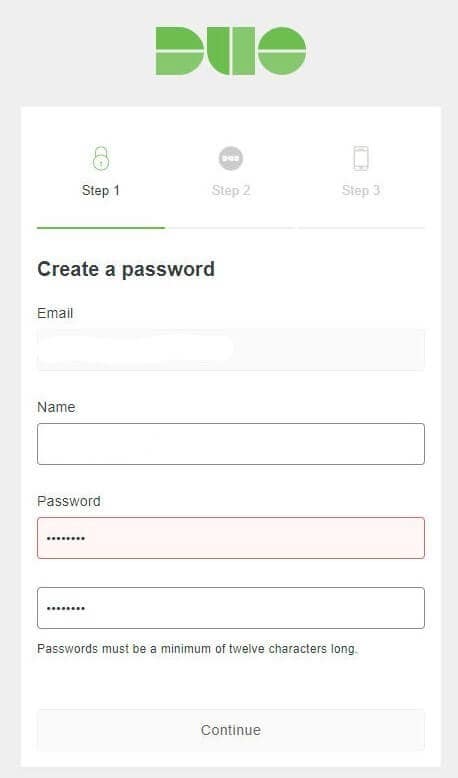

STEP1:Name(任意の名前)と、Passwordを設定する画面が表示されるので入力して進みます。

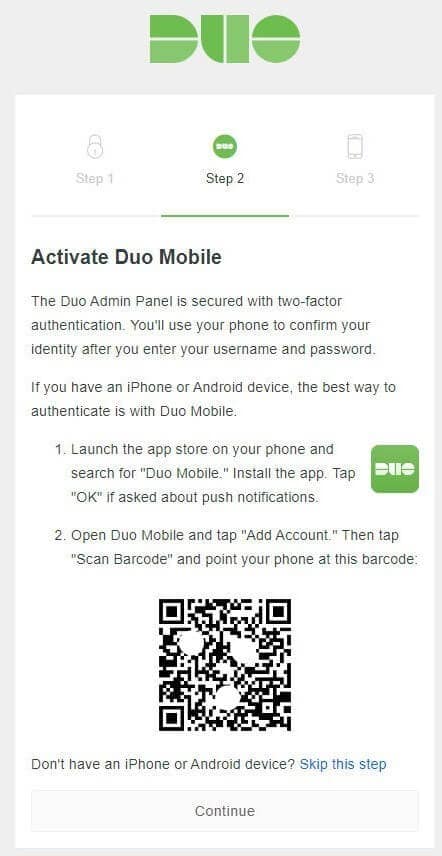

STEP2:画面にQRコードが表示されるので、iPhoneで読み取り、アクティブ化させます。

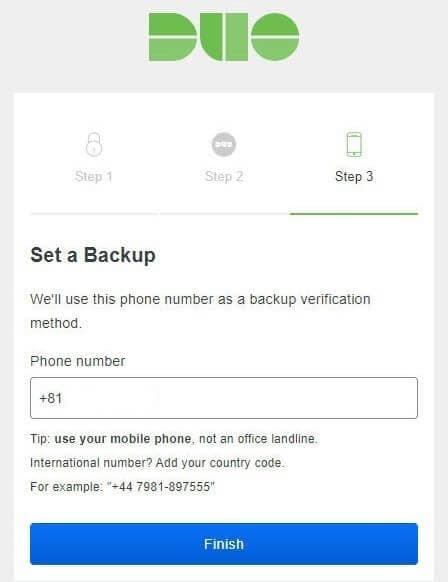

STEP3:携帯電話の番号を入力します(SMSなどの要素を使う際に必要になります)。

これでセットアップ完了です。

-管理画面へのアクセス

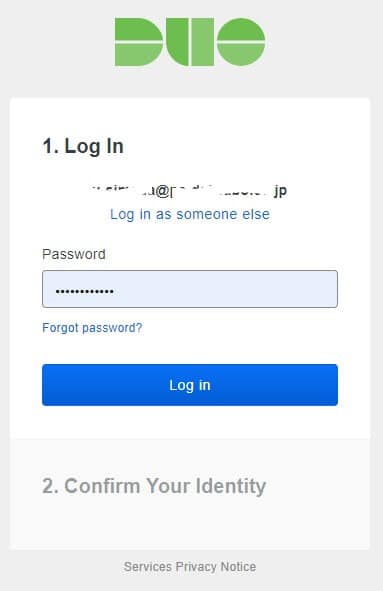

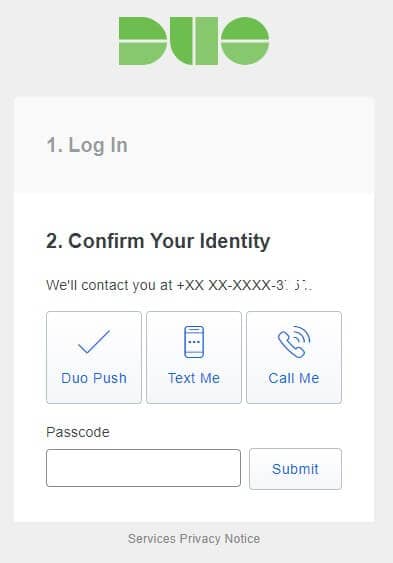

それでは、実際にダッシュボードにアクセスします。ログインの認証画面が表示されます。

設定したIDとパスワードを入力すると(1要素目)

早速2要素目を選択する画面になりました。管理者ログインも最初から多要素認証なのですね!

Duo Push、Text(SMS)、Call、Passcodeと4つ認証方法が選ぶことができます。

初めてなので、やはり「Duo Push」を選んでみたいと思います。

Approveをタップすることで、無事ダッシュボードにログインすることができました。

ちなみに、検証を進めていく上でわかったのですが、SMSやCallを利用すると、ダッシュボード上でテレフォニークレジットを消費します。契約時に付与されていた3,000クレジットから次第に減っていくのがわかりました。国によって消費するクレジット数が違うのですが、クラウドのある北米から見ると日本は外国にあたりますので、SMSで10クレジット消費するようです(厳密には各国との契約によるようです。

では、本題の検証に取り掛かります。

今回やることは下記の4つです。

・Duo ダッシュボードの設定

・DAPの構築、設定

・Active Directoryの構築、設定(今回は割愛します)

・ASAの構築、設定(今回は割愛します)

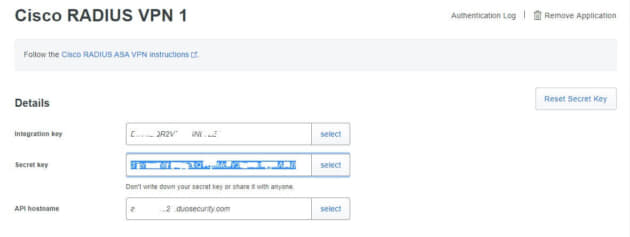

DuoダッシュボードとASAと連携させるために、DAPに埋め込むキーを発行する

ダッシュボードから、Application>Protect an Application>Cisco RADIUS VPNを選択

ここの情報が、次に設定するDAPで必要になります。

Duo Authentication Proxy (DAP) の構築と設定

【準備するもの】

①Windowsサーバ(Linuxも対応しています)

②Active Directory 環境

③DAPのインストールソフトをダウンロードしておきます

https://dl.duosecurity.com/duoauthproxy-latest.exe

【DAPの設定】

③でダウンロードしたファイルをサーバ内で展開するだけでインストールは、すぐに完了しました。

次に、ADや、Duoクラウドと連携させるための設定を行っていきます。

C:\Program Files (x86)\Duo Security Authentication Proxy\conf\authproxy.cfg

このファイルを自社用に編集して、設定することでDAPが完成します。

【ad_client】【AD連携の設定】

| host | ADのホスト名(IPアドレス) |

| service_account_username | ADと連携するために必要なユーザID |

| service_account_password | パスワード |

| search_dn | ADのDN情報 |

【radius_server_auto】【ラディウス連携の設定】

| ikey | Duoダッシュボードから取得 | 上記で取得したもの |

| skey | Duoダッシュボードから取得 | 上記で取得したもの |

| api_host | Duoダッシュボードから取得 | 上記で取得したもの |

| radius_ip_1 | ラディウスサーバIPアドレス | 今回はASAのIPアドレス |

| radius_secret_1 | ラディウスシークレット | ASAで設定するもの |

| client |

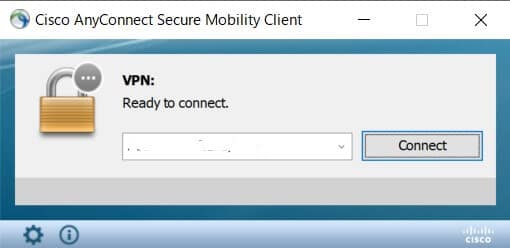

ASAに必要な設定を行ったあと、実際に接続してみます。

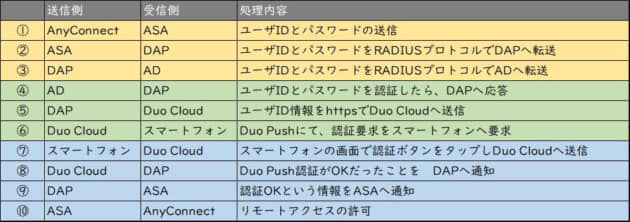

もう一度、今回の検証構成を確認しておきましょう。①~⑩の工程で処理されます。

実際に利用するユーザ視点で操作を確認してみます。ユーザで行う操作は①・⑦工程のみであるということがわかります。とても簡単!

PCからAnyConnectでリモートアクセスしユーザIDとパスワード(プライマリー認証)を入力します(工程①)。

次に、Duo Pushで認証します(多要素①)。(工程⑦)

次に、Duo Pushで認証します(多要素①)。(工程⑦)

このように、これまでユーザIDとパスワードのみで認証を行っていたものを、多要素認証を加えることで、本人でしか所持しえない、スマートフォンで認証、更に指紋認証を加えることで、セキュリティを高めることができました。近年ID/パスワードの漏洩や、盗難などの事故が相次いで報告されていますが、少しでも簡単にセキュリティを高めることは魅力的ですね。

まとめと今後の検証予定

今回、Duoセキュリティの基礎となる「MFAライセンス」のみで構築可能な「Duo Push認証」「アプリ・SMSなどの多要素認証」の検証を行いました。いかがでしたでしょうか?定価ベース月額390円でセキュリティを向上させることができます。

次回のコラムは、「SAML認証の実装について」検証を実施しアップデートして参りたいと思います。毎年恒例の展示会イベント(今年はオンライン開催予定)の「DSol Power Day」にて、皆様にご興味を持っていただけるように明日も引き続き頑張ります。「Cisco Duo」につきましてはお気軽にディーアイエスサービス&ソリューションまでお問い合わせください。

~今後の予定~

- RADIUSではなく、SAML連携でAnyConnect接続を行ってみる。

- クラウドサービスに、シングルサインオンでDuoを使って連携してみる。

- Cisco AMP for Endpoint(EDR)と連動し、ネットワーク隔離を行ってみる。

- Cisco ISE と連携し、無線LANアクセスポイントの認証としてDuoを使ってみる。

- ※あくまで現段階での予定ですので、予告なく変更されることがあります。

本コラムは2020年7月時点の情報を基に作成しています。