「島田泰臣のCisco技術検証コラム『Cisco Duo』 Vol.3」

目次

はじめに

こんにちは。前回コラムを書いてから今日までに多くのお客様から「多要素認証」や「ゼロトラスト」などのキーワードでお問い合わせを頂きました。内容としては「ゼロトラストを検討していきたい」「テレワークでVPNを使っているがセキュリティが不安」「クラウドサービスへ直接アクセスを検討している」などでした。今回は、「クラウドサービスへ直接アクセスを検討している」について検証を行いたいと思います。ご興味を持たれた方は、遠慮なくお問い合わせください。こんなことはできないのか?などリクエストがございましたらお願い致します!

検証計画

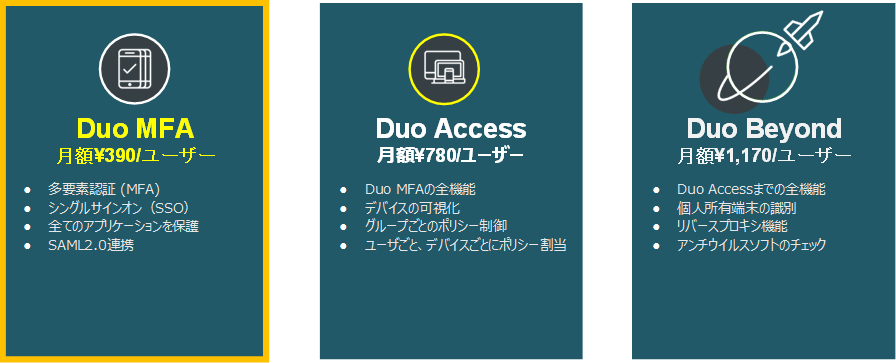

前回ご説明したように、「Cisco Duoセキュリティ」には、ライセンスグレードが「MFA」「Access」「Beyond」3つあります。今回も一番安価な「MFA」のライセンスで実現できる検証を行って参ります。

-検証背景:クラウドサービス利用の増加、リモートアクセスによるインターネット負荷の増加。

お問い合わせの「クラウドサービスへ直接アクセスを検討している」背景には、テレワークの普及に伴い、リモートアクセスが整備されました。しかしながら、リモートアクセスの通信経路としては、インターネットから社内へ、社内からインターネットへと通信が往復で発生するため、インターネットトラフィックがいままでより増加してしまい、パフォーマンスが落ちるというものです。そこで、回避策としてクラウドサービスへ直接アクセスすることで負荷を軽減するというものですが、どこからでもアクセスすることができるということは、それだけセキュリティリスクが高くなるということですね。

-検証内容:「Cisco Duo」の2つの機能「シングルサインオン」「多要素認証」を検証。

①Cisco Umbrellaクラウドサービスにて、シングルサインオン+多要素認証を実現。

②中継のゲートウェイとなるDAG(Duo Access Gateway)を構築、クラウドサービスとSAML連携。

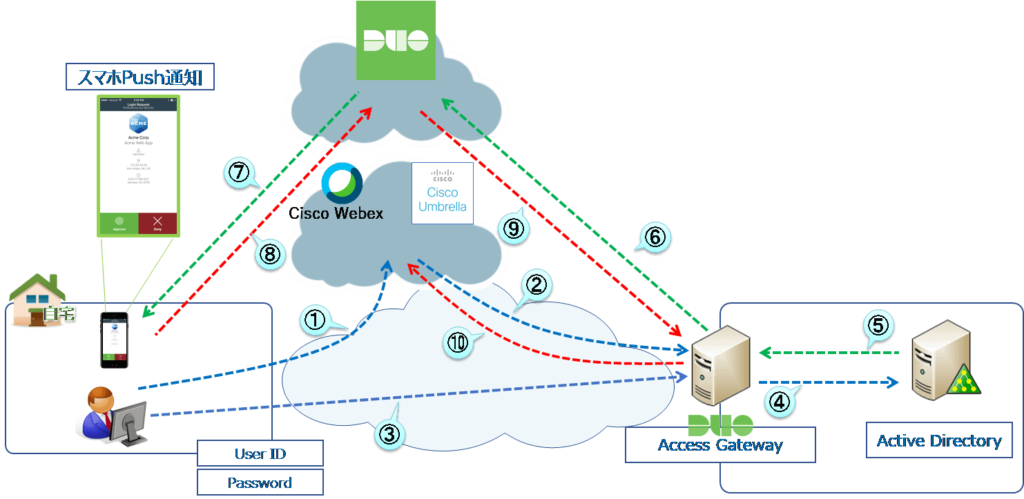

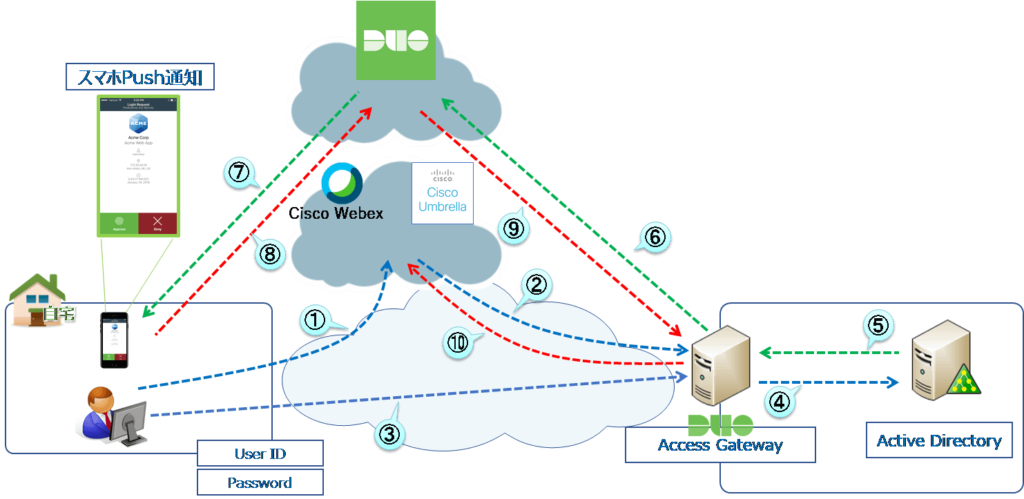

以下の構成で検証環境を構築します。

※Cloud Service (Cisco Umbrella等) ※DAG(Duo Access Gateway)

ポイントとしては、Duo Access Gatewayが、クラウドサービスとSAML連携を行うことで実現します。また、Duo Access Gatewayは、外部サイトからアクセスがあるためDMZ等の環境に配置する必要があるため、既存のサーバなどに同居させることは推奨されません。

「Cisco Duoセキュリティ」の検証実施

-セットアップ

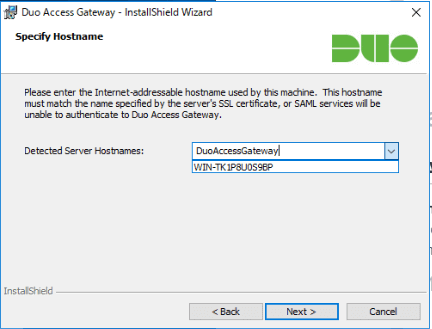

まず、DAGの構築を行っていきます。Windowsサーバ(LinuxでもOK)、サーバ上でIISをインストール、自己証明書の発行が必要になります(SaaSや、外部からアクセスする際にも必要になります)。Duo Access Gatewayのインストーラをダウンロードし、Windowsサーバで展開します。

ここで指定するServer Hostnameが後に、外部からクラウドサービスからSAML連携でアクセスするURLになる。後で変更することができないので、インストール時に決めておく必要があります。

続いて、DAGコンソールへ接続できるIP(ホスト)制限を行います。

インストールは、これで完了です。

では、本題の検証に取り掛かります。

今回やることは、4つです。

・ADユーザの作成(割愛します)

・DAGの設定

・Duoクラウドの設定

・Cisco UmbrellaのSAML連携設定

-DAGの設定(1)

Authentication Sourceにて、ADの属性を決めて設定します。今回はメールアドレスにします。

次に、アプリケーションの設定で、metadataをダウンロードします。

-Duoクラウドの設定

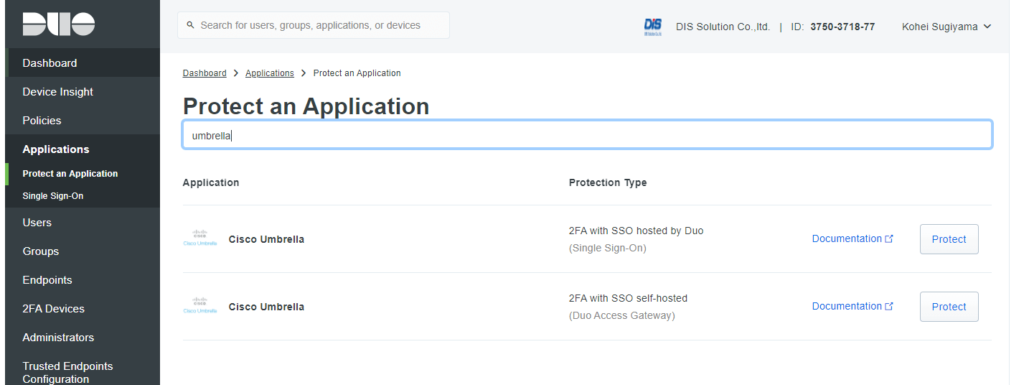

Applications >「Protect an Application」にて、Umbrellaを検索し、Protectをクリック。

Umbrella – Duo Access Gatewayの設定画面が開いたら、json形式のconfiguration file をダウンロードします(以下jsonファイル)。

また、AD情報取得のための属性設定をmail以外で設定する場合は、ここで設定します。

-DAGの設定(2)

続いて、先程ダウンロードした jsonファイルをDAGにアップロードします。

-Cisco Umbrellaの設定(SaaSサービス側の設定)

Umbrellaダッシュボードにログインを行い、管理>認証でSAMLを有効化します。

続いて、SAMLプロバイダーの選択を行います。「その他」を選択します。

ここに、「Duo Security」という選択肢がほしいですね。まだ対応に時間がかかりそうです。

次にDAGからダウンロードした、metadataをアップロードします。

次に、テストを行います。

最後に、「Cisco Umbrella」のアカウント全体をSSOに切り替える設定を行います。画面内のコメントにもあるように、サイト全体のユーザが切り替わりますので後戻りできません。

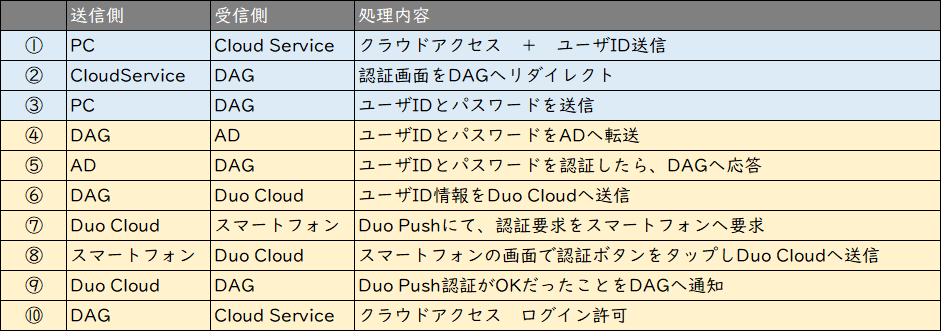

もう一度、今回の検証構成を確認しておきましょう。①~⑩の工程で処理されます。

実際に「Cisco Umbrella」管理画面にログインする操作を確認してみます。

このように「SSO+多要素認証」を実現することで、これまで社内のグローバルIPアドレスで接続制限をかけ、VPN接続してからSaaSにアクセスしていた環境から、直接インターネットに接続することができます。これによりインターネットトラフィックの集中を回避することができますね。「Cisco Duo」の特徴としては、一部のSaaSサービスから徐々にスタートしていくことができますので、まずはユーザに影響の少ないサービスから開始していくというのも良いかと思います。

このように「SSO+多要素認証」を実現することで、これまで社内のグローバルIPアドレスで接続制限をかけ、VPN接続してからSaaSにアクセスしていた環境から、直接インターネットに接続することができます。これによりインターネットトラフィックの集中を回避することができますね。「Cisco Duo」の特徴としては、一部のSaaSサービスから徐々にスタートしていくことができますので、まずはユーザに影響の少ないサービスから開始していくというのも良いかと思います。

まとめと今後の検証予定

今回「SaaSへのアクセスをSSO+多要素認証」の検証を行いました。いかがでしたでしょうか?このテクノロジーも「MFAライセンス」のみで構築可能で定価ベース月額390円でセキュリティを向上させることができます。

次回のコラムは、「Cisco 認証基盤ISEと連携し、外部サービスだけでなく、社内ネットワークへの認証としてDuoを使ってみる」検証を実施してみたいと思います。ゼロトラストネットワークの実現のためには、社内ネットワーク環境についても考えていかなければなりません。現在開催中のオンライン展示会イベント「DSol Power Day in Virtual」にて、この「Cisco Duo」、「Cisco ISE」についても、公開しております。皆様にご興味を持っていただけるように明日も引き続き頑張ります。「Cisco Duo」につきましてはお気軽にお問い合わせください。