生産性と安全性を高める「Microsoft EMS(Enterprise Mobility + Security)」

目次

「Microsoft EMS」とは

「Microsoft Enterprise Mobility + Security(EMS)」は、モバイルとクラウド時代の新しいワークスタイルの導入、運用を包括的にサポートします。デバイスの構成や管理の複雑さから解放され、利用中のユーザーIDとデバイスを把握し、どのユーザーがどのデバイスから、どの企業データにアクセスできるのかを制御します。

ユーザー認証、デバイス、アプリ、データといった 4 つのレイヤーを適切に管理、保護することができ、また、シングル サインオンの実現により、ユーザーは複数IDの使い分けが不要となります。これまで「Microsoft Office 365」向けのセキュリティ対策は、サービスの組み合わせにより実現するのが一般的でしたが、運用上の問題がありました。これらを根本的に解決するのが「Microsoft Enterprise Mobility + Security(EMS) 」です。

「Microsoft Enterprise Mobility + Security E3(以下、EMS E3)」は、マイクロソフト社が提供する「セキュリティ対策」と「生産性向上」を実現する基盤です。クラウドベースのソリューションで、ID管理、デバイス管理、データ漏えい対策などを軸としています。

生産性を上げる「Office 365」

Office

メール

コラボレーション

コミュニケーション

安全性を高める「Microsoft EMS」

ユーザー管理

デバイス管理

アプリ管理

データ保護

「EMS E3」を構成する機能

| 項 | Enterprise Mobility + Security(EMS)E3 | 機能 |

|---|---|---|

| 1 | Microsoft Entra ID(旧Azure AD) Premium Plan 1(P1) | ユーザーID管理・監視・規制 |

| 2 | Microsoft Intune | モバイルデバイス・アプリ管理 |

| 3 | Azure Information Protection(AIP) | データ保護・追跡・暗号化 |

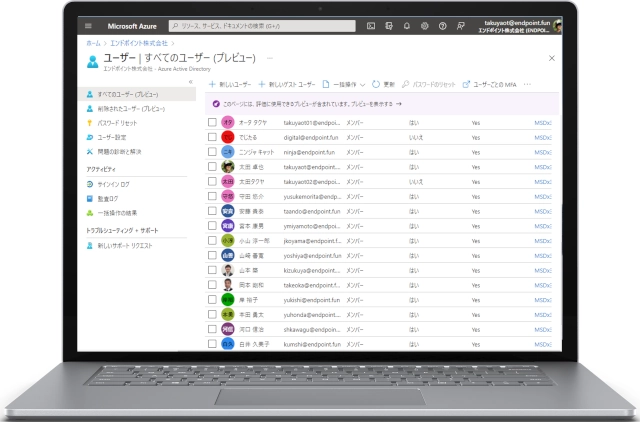

Microsoft Entra ID Premium Plan 1(P1)

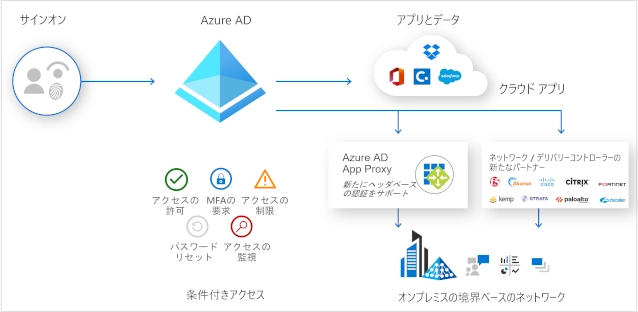

クラウド経由でのID認証、ID/パスワード管理、シングルサインオン(SSO)、アクセス制御などの「IDaaS(Identify as a Service)アイダース」環境を提供する 「ID とアクセスの管理機能」です。ユーザーの資格情報を保護し、ユーザーとユーザーが必要とするアプリを安全に接続できます。

「Microsoft Entra ID(旧Azure AD) Premium Plan 1(P1)」は「Microsoft Entra ID」の基本機能に加え、下記のような高度な管理機能もサポートしています。

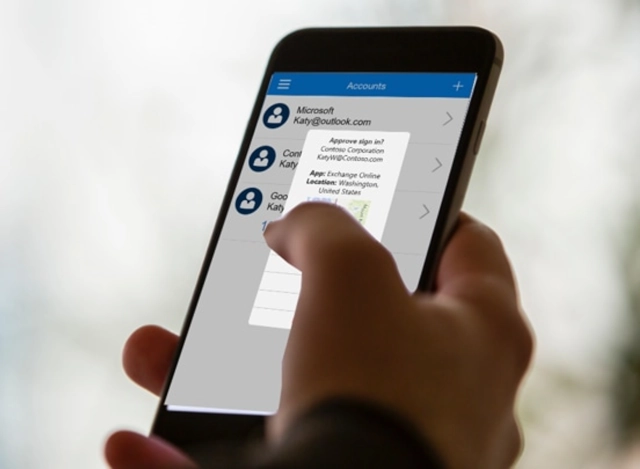

多要素認証によるセキュリティ向上

「Microsoft Entra ID 多要素認証(MFA:Multi-Factor Authentication)」により、次の認証方法のうち 2 つ以上を要求できます。

- ユーザーが知っているもの(通常はパスワード)

- ユーザーが持っているもの(携帯電話やハードウェア キー)

- ユーザー自身(指紋スキャンや顔面認識などの生体認証)

実際に利用できる検証形式

- Microsoft Authenticator アプリ

- OATH ハードウェア トークン(プレビュー)

- OATH ソフトウェア トークン

- SMS

- 音声通話

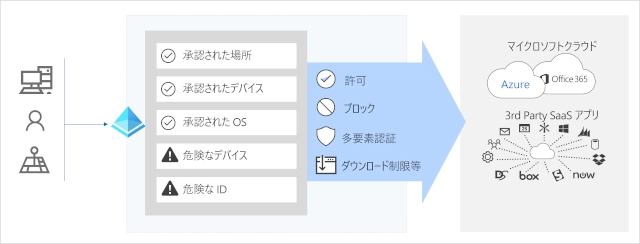

条件付きアクセス-様々な条件でアクセスを制御

「条件付きアクセス」と「多要素認証」と組み合わせて「Microsoft Intune」登録済の端末だけに「Office 365」の使用を許可して、IDを保護することが可能です。

シングルサインオンをオンプレミスのアプリにも提供

「Microsoft Entra アプリケーション プロキシ(旧Azure AD アプリケーション プロキシ)」により、「Microsoft Entra ID」へのサインオンで「リモートアクセス」とオンプレミス・アプリへの「シングルサインオン」を実現できます。

「Microsoft Entra ID(旧Azure Active Directory)」の利用プラン

| Microsoft Entra ID Free (旧Azure Active Directory for Office 365) | Office 365 に付随 |

| Microsoft Entra ID P1 (旧Azure Active Directory Premium Plan 1) | 高度な認証やアクセス制御を提供する企業向けの標準プラン |

| Microsoft Entra ID P2 (旧Azure Active Directory Premium Plan 2) | サイバー攻撃対策と ID ライフサイクル管理まで含まれた セキュリティ・ガバナンス強化プラン |

| Monthly Active Users (MAU)Model | 外部ユーザー 向けプラン (月 50,000 アクティブ ユーザーまで無料) |

| 認証・認可 | Office 365 の認証 | |

| B to B コラボレーション | 外部ユーザーへのPremium 機能 | |

| 3rd Party アプリ認証※SLA付(SAML, Open ID, Connect, OAuth, WS-Federation) | ||

| ファーム認証(パスワードベース) | ||

| 多要素認証(Multi Factor Authentification) | ||

| アプリケーションプロキシ(オンプレミスWebアプリ) | ||

| アクセスレビュー / エンタイトルメント管理 | ||

| デバイス管理 | Microsoft Entra Join(旧Azure Active Directory Join) | |

| セルフサービスによる BitLocker 回復 | ||

| Windows の自動展開 (Auto Pilot) | ||

| ID管理 | ID プロビジョニング | ユーザー単位 |

| グループ単位 | ||

| アプリへのアクセス割り当て | ユーザー単位 | |

| グループ単位 | ||

| 動的グループ | ||

| セルフサービス | ||

| セルフサービスのグループ管理 | ||

| セルフサービスのパスワードリセット、ロック解除(オンプレミスへの書き戻し) | ||

| 特権管理(Privileged Identity Management) | ||

| オンプレミス連携 | Microsoft Entra ID との同期(シームレス SSO, パススルー認証含む) | |

| 稼働監視(Microsoft Entra ID Connect, ADFS, ADDC) | ||

| 推測されやすいパスワードの禁止(Password Protection) | ||

| アクセス制御(条件付きアクセス) | クラウドアプリ(Office 365 は各サービス毎) | |

| IPアドレス | ||

| OS(Windows, MAC, iOS, Android) | ||

| 承認されたデバイス、アプリ※Microsoft Intune 連携 | ||

| デバイスの脅威情報※Microsoft Intune/Defender for Endpoint 連携 | ||

| セッション制御※Microsoft Defender for Cloud Apps 連携 | ||

| リスクベース認証(Identity Protection) | ||

| ID保護 | 詳細レポート(サインイン ログ) | |

| 脅威検出 + 詳細ログ(セキュリティ リスク) | ||

| ユーザーリスクの可視化と動的対処 | ||

Microsoft Intune

モバイルデバイスやアプリが企業や組織のセキュリティ要件に準拠するよう管理して情報を保護する「モバイルデバイス管理(MDM)、アプリ管理(MAM)機能」です。

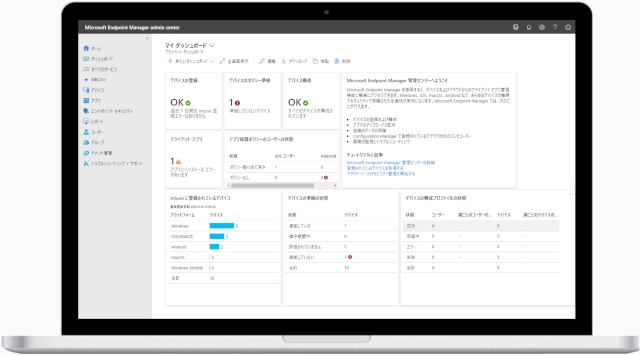

モバイルデバイス管理(MDM:Mobile Device Management)

Windows 10/11 や iOS、Android 端末を一元管理。管理下のデバイスに対する「ポリシーの一括設定」、「ワイプ」、「端末の探索」などが可能

アプリ管理(MAM:Mobile Application Management)

端末やユーザーに応じたアプリの配布・設定が可能。「アプリ保護ポリシー対応アプリ」であれば、更に厳密なセキュリティ設定も可能

クラウドサービス連携(アクセス制御など)

「Microsoft Entra ID」の「条件付きアクセス」と連携し、管理されたデバイスやポリシーに準拠したデバイスのみアクセスを許可する、といったような制御が可能

「Microsoft Intune」による管理例をご紹介します。

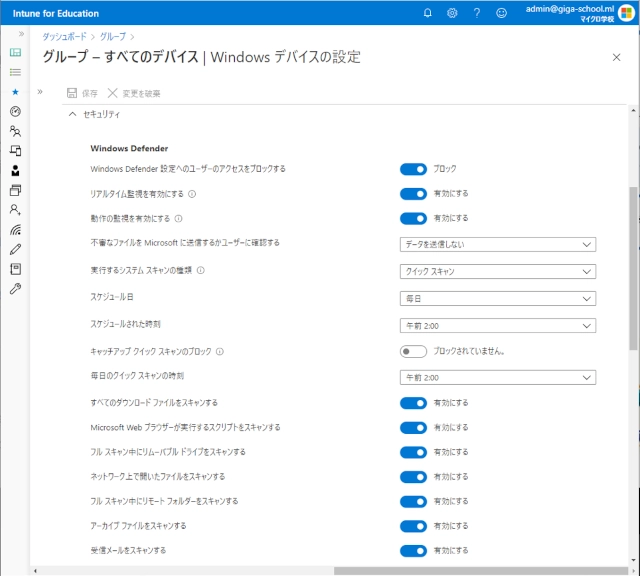

デバイス管理(MDM)例

iOS/iPad、Android、Windowsなど、プラットフォームやデバイスに応じた様々な「構成プロファイル」をIntuneで作成し、デバイスへの「プロファイルの適用(割り当て)」をすることにより、ポリシー設定ができます。

設定項目例

- ブラウザーの設定

- Bluetoothやカメラの利用許可/不許可

- Wi-Fiの設定(SSID/パスワード)

- 「Microsoft Defender ウイルス対策」の設定による脆弱性管理(TVM:Threat & Vulnerability Management)

- 更新プログラウムのダウンロード/適用時間設定

- アプリの配信設定

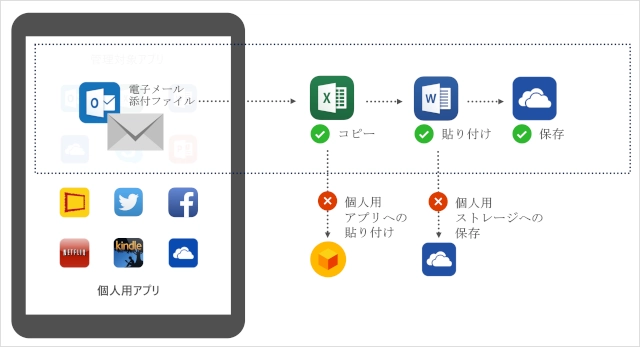

アプリ管理(MAM)例

「Microsoft Intune」の”管理対象アプリ”と”非管理対象アプリ”間でのコピー/切り取り/貼り付け/保存 などの操作を制限し、生産性の最大化とデータ漏えいの防止を両立させます。

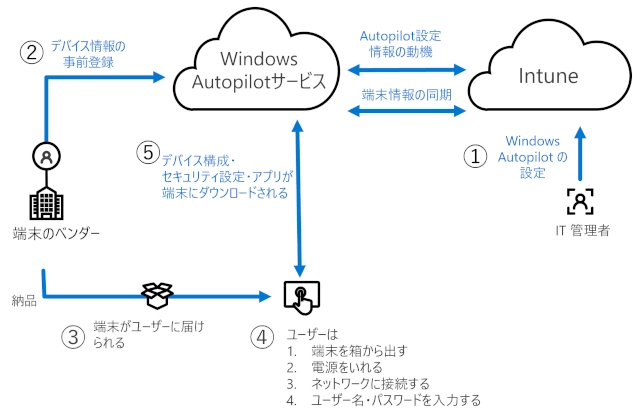

新しいデバイスの自動セットアップ「Windows Autopilot」例

(Windows 10 + Microsoft Entra ID + Intune 連携

Windows 10 端末の初期設定時にユーザーが電源を入れ、ネットワークに接続し、ユーザー名/パスワードを入力するだけで自動的に端末の設定・アプリのインストールを自動的に行う機能です。

通常のOA端末の他、特定のアプリのみを実行するキオスク(KIOSK)端末の設定も可能です。また、「Microsoft Endpoint Configuration Manager」との連携により、Windows 7, 8.1 からのアップグレードと Windows 10 の設定をシームレスに実行できます。

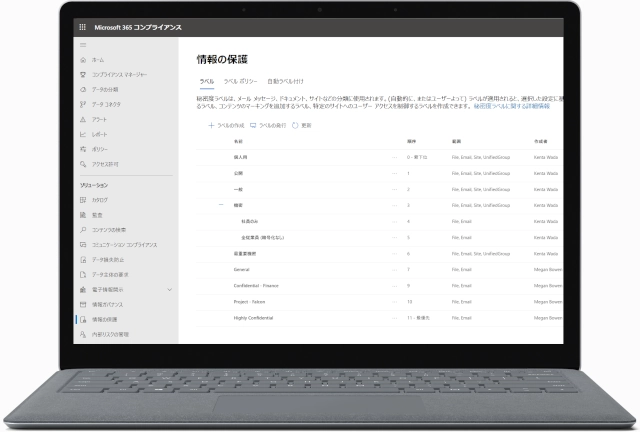

Azure Information Protection(AIP)

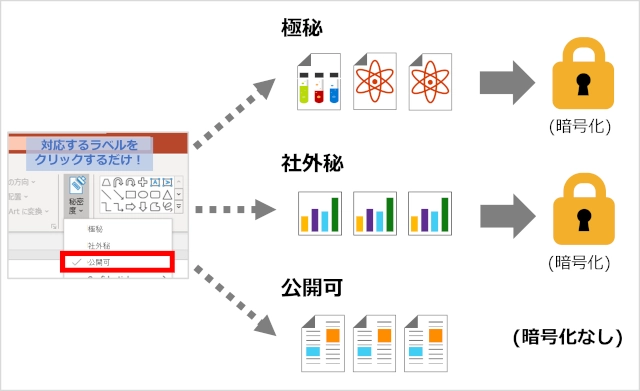

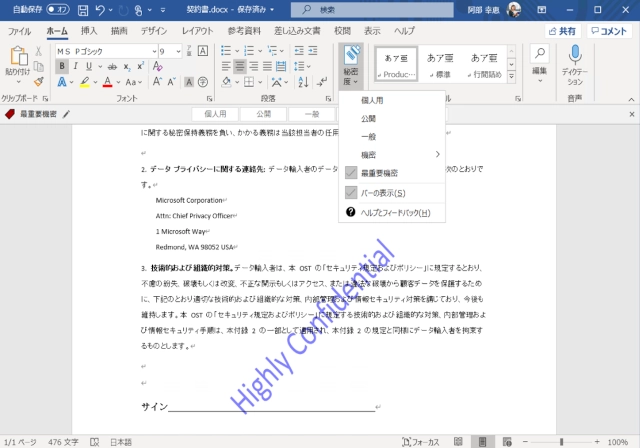

Officeドキュメントファイルの秘密度に応じて、管理者が予め設定した「ラベル」に基づいて、コピー&ペースト禁止、印刷禁止、透かし文字の挿入、ヘッダー情報追加、暗号化など、「ラベル」に紐づくアクションを設定できる「情報漏えい・コンプライアンス対策機能」です。「ラベル」は他のサービス(Microsoft Exchange Online、Microsoft Cloud App Securityなど)でも認識されます。

簡単な操作だけで、パスワードではなくユーザー認証に基づいた操作許可を実現し、ファイルの分類・追跡も可能にします。

| ファイルの秘密度(例) | 適用ラベル例(情報保護ポリシー) |

|---|---|

| 極秘/機密 | ・暗号化 ・特定の社員以外閲覧不可 ・コピー&ペースト禁止、印刷禁止 ・透かし文字の挿入 ・ヘッダー情報追加 |

| 社外秘 | ・暗号化 ・社員以外閲覧不可 ・コピー&ペースト禁止、印刷禁止 ・透かし文字の挿入 |

| 公開可 (個人用/一般) | ・なし |

アクセス権限をかけたファイルを許可されたユーザー以外閲覧できなくすることもできますので、「PPAP対策」としても有効です。

PPAPとは

1通目のメールで「パスワード付きzipファイル」を送信し、 2通目のメールでパスワードを送信する情報セキュリティ対策手法。

「ラベル」適用例

ユーザーがコンテンツファイルの秘密度に応じて「ラベル」を選択すると規定の「情報保護ポリシー」が適用されます(※)。

※「AIP Plan 2(Microsoft 365 E5 もしくは EMS E5 に含まれる )」にしていただくと、「ラベルの自動適用」が可能になります。

「Microsoft EMS」の提案・構築につきましては実績豊富なディーアイエスサービス&ソリューションにご依頼ください。ご不明な点がございましたらお気軽にお問い合わせください。