Microsoft 365 専用 メールセキュリティ強化「Cisco Secure ETD(Email Threat Defense)」

目次

はじめに:「Microsoft 365」のEメールシステムを利用する企業の増加

近年、企業のメールシステムはクラウドサービスが主流となり、「Microsoft 365」はその中で最も利用されているEメールシステムです。しかしそれは同時に「サイバー攻撃で最も狙われるシステムのひとつである」ということでもあります。攻撃側は「Microsoft 365」のメールセキュリティの仕組みを熟知しており、それらをすり抜けるような攻撃を日々仕掛けてきていますので、防御するのはますます困難になってきています。

「Cisco Secure ETD(Email Threat Defense)」とは

「Cisco Secure ETD(旧 Cisco Secure Email Cloud Mailbox)」は、「Microsoft 365」とAPI連携してEメールからの脅威を防御するクラウド型セキュリティソリューションです。Cisco のセキュリティ製品全体を支える世界最大規模の脅威解析チーム「Cisco Talos」が日々収集している脅威インテリジェンス「Cisco Secure Malware Analytics(旧 Threat Grid)」に基づいて、Eメールに含まれる各種脅威を検出しユーザーを保護します。

「Cisco Secure ETD(Email Threat Defense)」が検出・防御できること

不審な送信元を検出

危険なURLリンク検出

不適切なコンテンツ検出

マルウェアの添付検出

Cisco Secure Email

Threat Defense

スパムからの保護

防御できる脅威の例

マルウェア

フィッシング/BEC(※1)/Scam(※2)

社内感染拡大

(ラテラルムーブメント)

アカウント乗っ取り

※1 BEC:取引先や経営者になりすまして標的とする特定組織から巧妙に金銭を窃取するなりすましメールの一種。ビジネスメール詐欺(Business Email Compromise)

※2 Scam:直訳すると「詐欺」の意。社会的に信頼されている企業・組織を装い、不特定多数を狙うばらまき型の詐欺メール全般を指す。

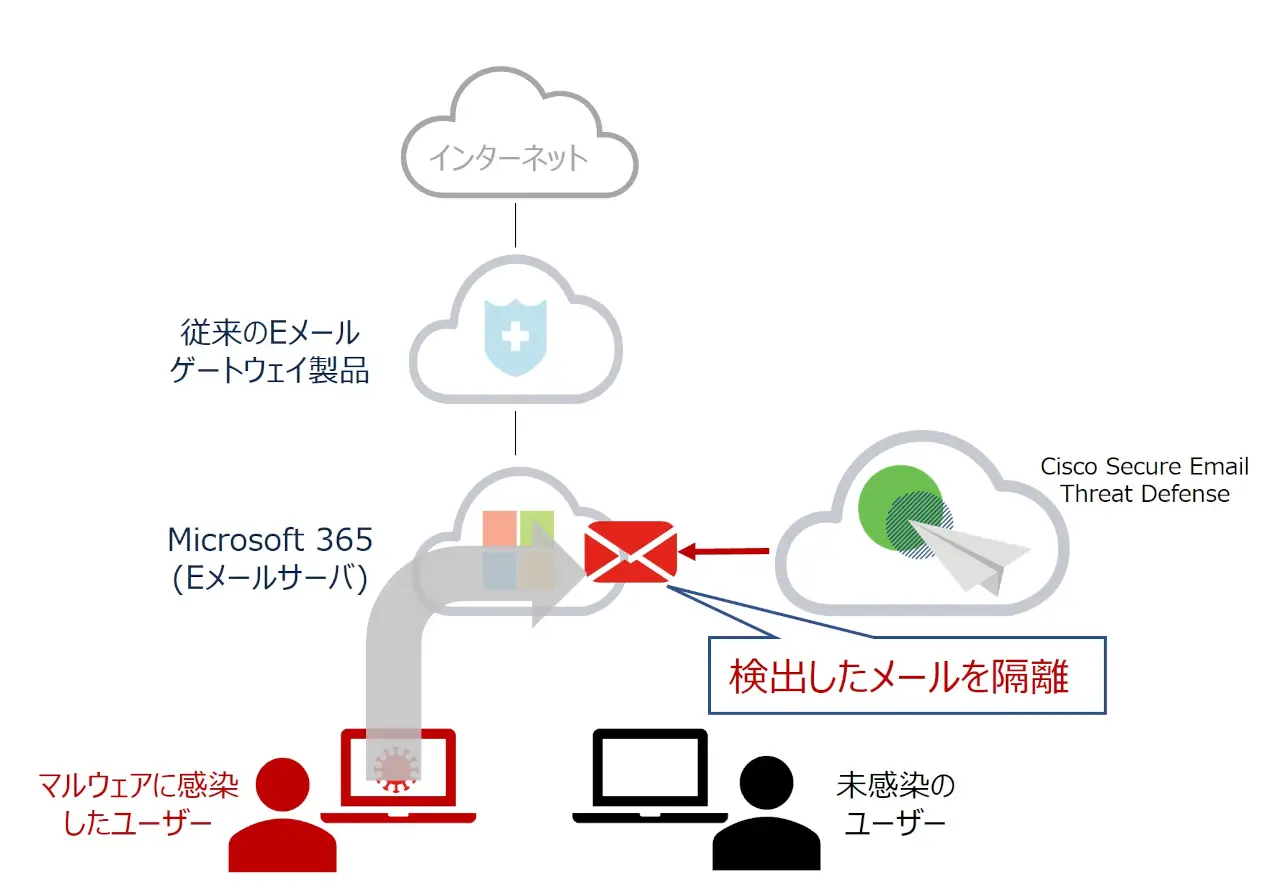

特長1.API連携で既存メール環境に簡単アドオン導入

「Cisco Secure ETD」は、「Microsoft 365」とAPI連携して利用できるクラウドサービスであるため、既存のメール経路を変更することなく短期間で導入できます。「MX(Mail Exchanger)レコード(※3)」の変更も不要です。また、他のEメールセキュリティ製品と組み合わせて利用することもできます。

※3 MXレコード:メールが送信される際、宛先のメールアドレスのドメイン名を基にして、DNS(Domain Name System)サーバーに対して宛先メールサーバーを問い合わせるが、その際に送られる情報のこと。

既存環境

インターネット

⇔

既存Eメールゲートウェイ製品(※4)

⇔

Microsoft 365(Eメールサーバー)

他のセキュリティ製品を使っていても干渉しない

※4 他のセキュリティ製品が無くても「Cisco Secure ETD」は利用可能です。

Cisco Secure Email Threat Defense アドオン

①ジャーナル機能でメールボックスをコピー

③脅威情報を含むメールがあればAPI経由で元のメールを隔離

↖

↴

②コピーしたメールをスキャン

↲

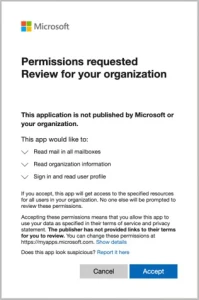

導入は2ステップ。わずか5分程度の作業で迅速に導入、利用を開始できます。

ステップ1

「Cisco Secure ETD」のダッシュボード上で管理者権限の「Microsoft 365」アカウントを登録する。

ステップ2

「Cisco Secure ETD」にジャーナルを送信するように「Microsoft 365」を設定する。

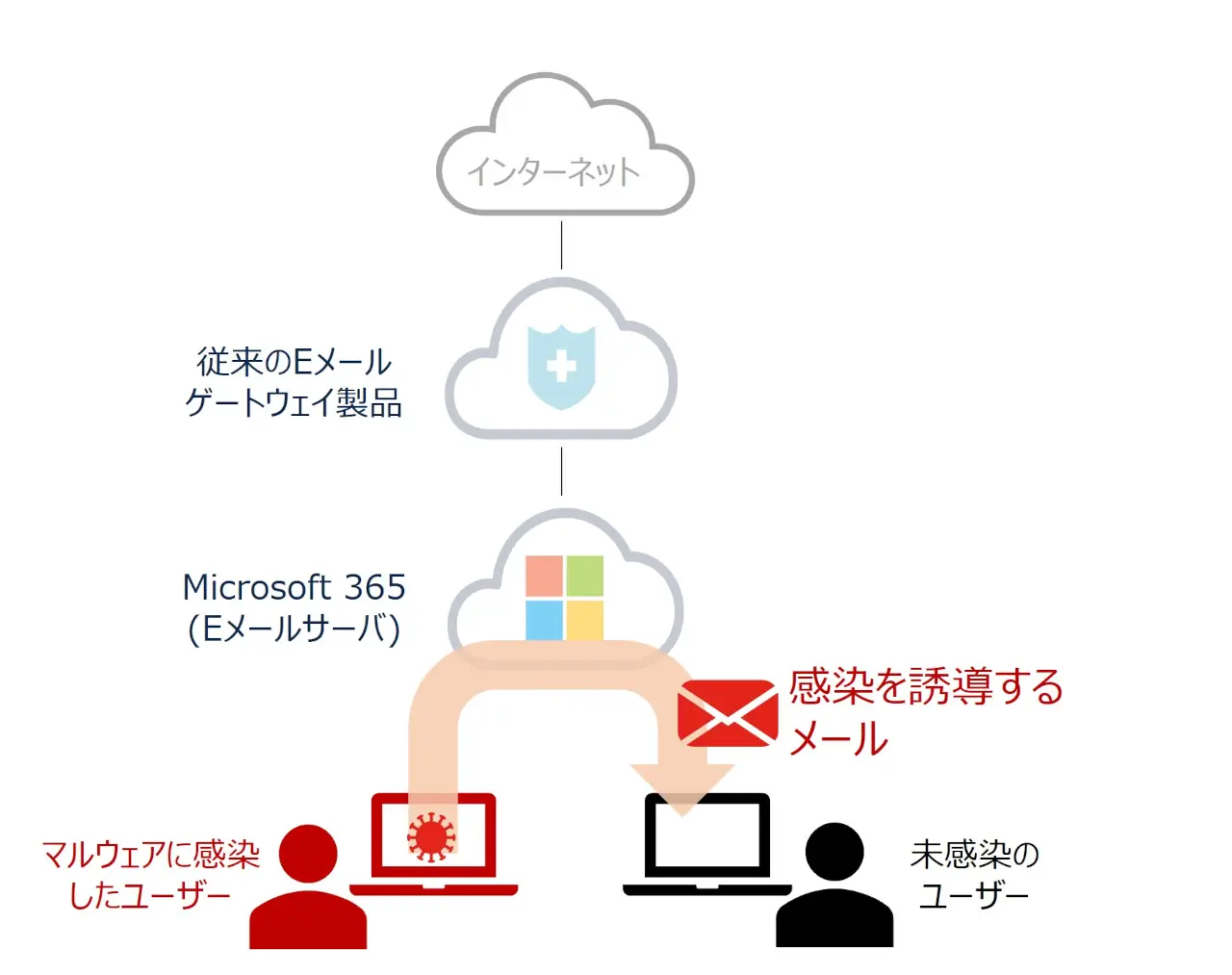

特長2.社内ユーザー間のメールによる感染拡大対策も防止

「Cisco Secure ETD」は、一般的なゲートウェイ型のEメールセキュリティとは異なり、メールボックス内の全てのメールを対象とするため内部メールにある脅威も検出します。これにより、従来の仕組みでは防げなかった社内ユーザー間のメールやり取りによって感染が拡大する「ラテラルムーブメント」も防ぐことができます。

一般的なゲートウェイ型

Eメールセキュリティ製品

外部と送受信されるメールを対象とするため内部メールは検出しない

Cisco Secure ETD

(Email Threat Defense)

メールボックス内のすべてのメールを対象とするため内部メールも検出する

特長3.プライバシー保護、情報漏洩リスクを低減

メールのデータ自体は「Cisco Secure ETD」内に保存されず、スキャンの実施後、判定結果とメタデータのみが3か月間保存されます。セキュリティ管理上、必要なデータだけが保存されるためプライバシー保護や情報漏洩のリスクを低減します。

Microsoft Azure

➡

Metadata: {

Message headers,

Senders,

Recipients, Subject,

Message ID,

Attachment hashes,

URLs,

Verdicts

}

➡

Cisco Secure ETD

データは3か月間保持されます

「Cisco Secure ETD」ライセンスの考え方

「Cisco Secure ETD」のライセンスは、1ユーザーから購入できます。「Microsoft 365」環境のユーザー数と同数のライセンスをご購入します。複数年契約の場合は、ユーザー数に年数を乗算します。

例:「Microsoft 365」の契約が10ユーザーの環境で、

「Cisco Secure ETD(Email Threat Defense)」を3年間利用する場合

「Cisco Secure ETD(Email Threat Defense)」のライセンスを

10ユーザー×3年で、30式購入する(※5)

※5 1ライセンスあたりの価格は、ユーザー数・同時購入年数、為替によって変動しますので詳しくはお問い合わせください。

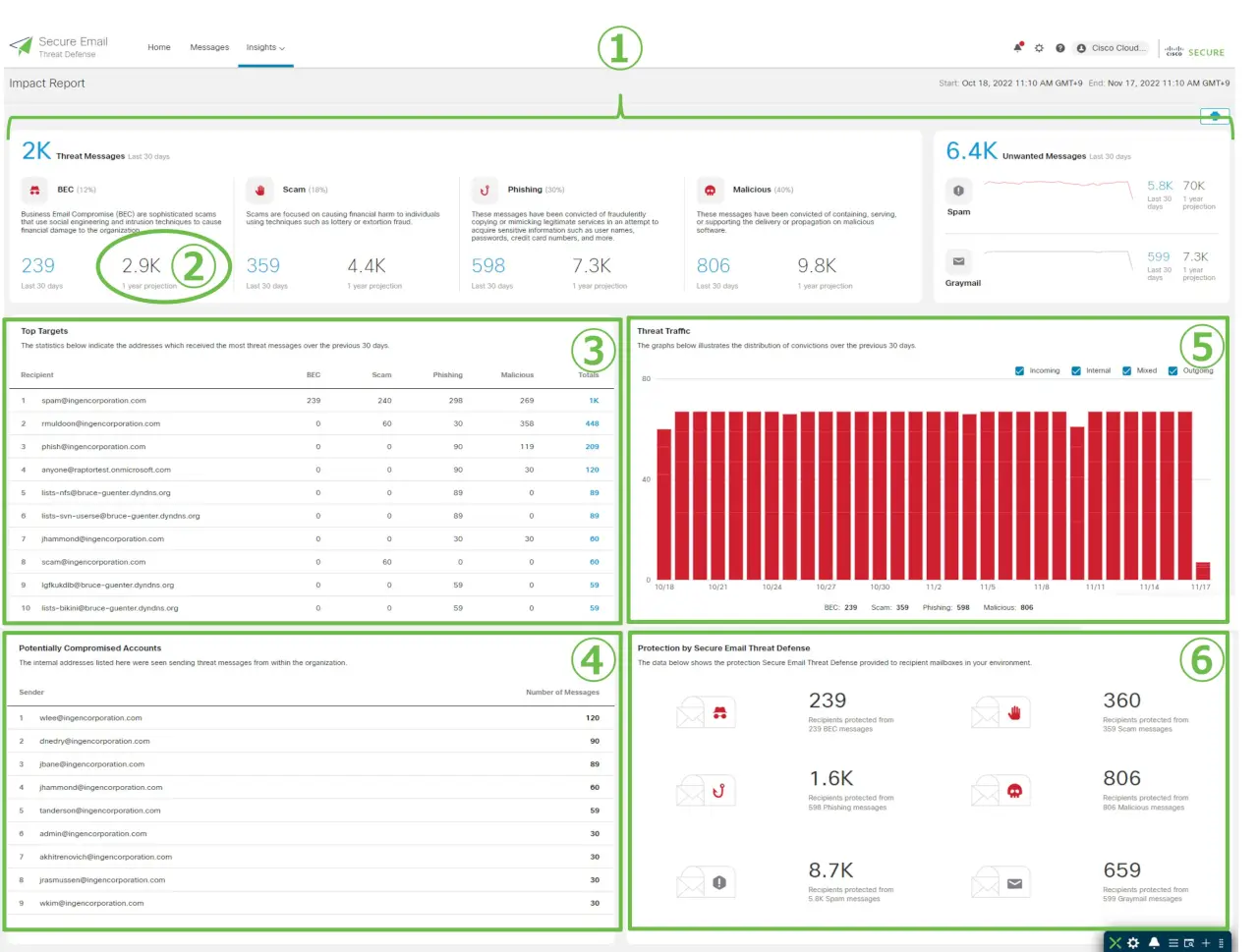

「Cisco Secure ETD」画面イメージ

インパクトレポート

過去30日間の「Cisco Secure ETD」導入効果をサマリで表示します。

①集計期間中の各脅威タイプの検出数

②年間の予測値

③脅威メッセージ受信者アドレスワースト10

④乗っ取られた可能性のあるアカウントワースト10

⑤30日間の脅威メッセージ数推移

⑥「Cisco Secure ETD」によって各脅威メッセージから保護された受信者数

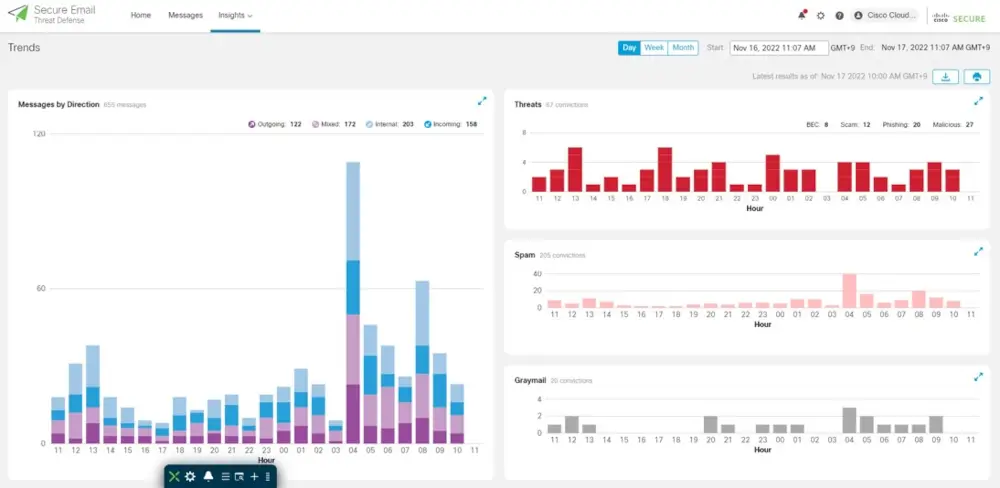

トレンドレポート

過去24時間、過去30日間、過去90日間の特定の日のメッセージスキャン結果を表示します。

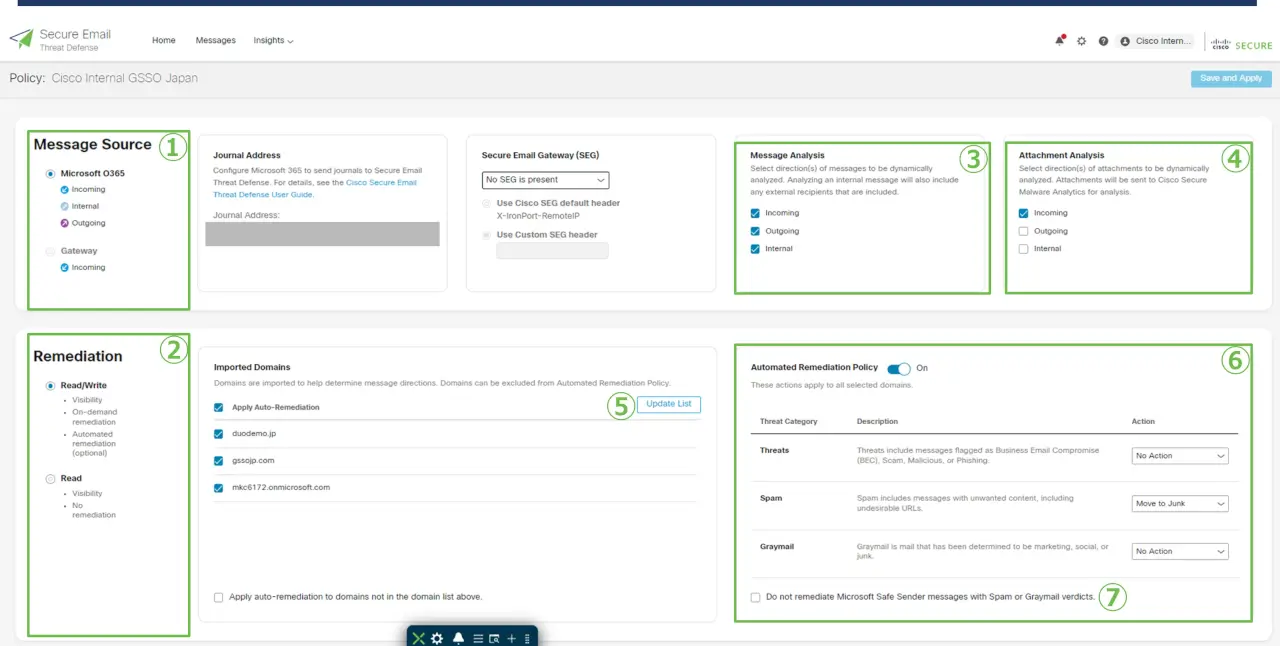

ポリシー設定

何を分析対象とするのか?脅威ごとにどのような対応をするのか?について詳細に設定できます。

①Message Source 選択

「Cisco Secure ETD」の場合は「Microsoft 365」を選択

②動作モード選択

・Read:モニタリングのみ

・Read/Write:修復も実行する

③スキャンの対象とするメッセージを選択

④「Cisco Secure Malware Analytics」で動的に分析するメッセージ添付ファイルを選択

⑤「Microsoft 365」で利用されているドメインを自動的に抽出

⑥ゴミ箱移動・隔離・ジャンクフォルダ移動・ノーアクションなど、脅威ごとのアクションを指定

⑦「Microsoft 365」の Safe Sender(許可)リストと連携する/しないを選択

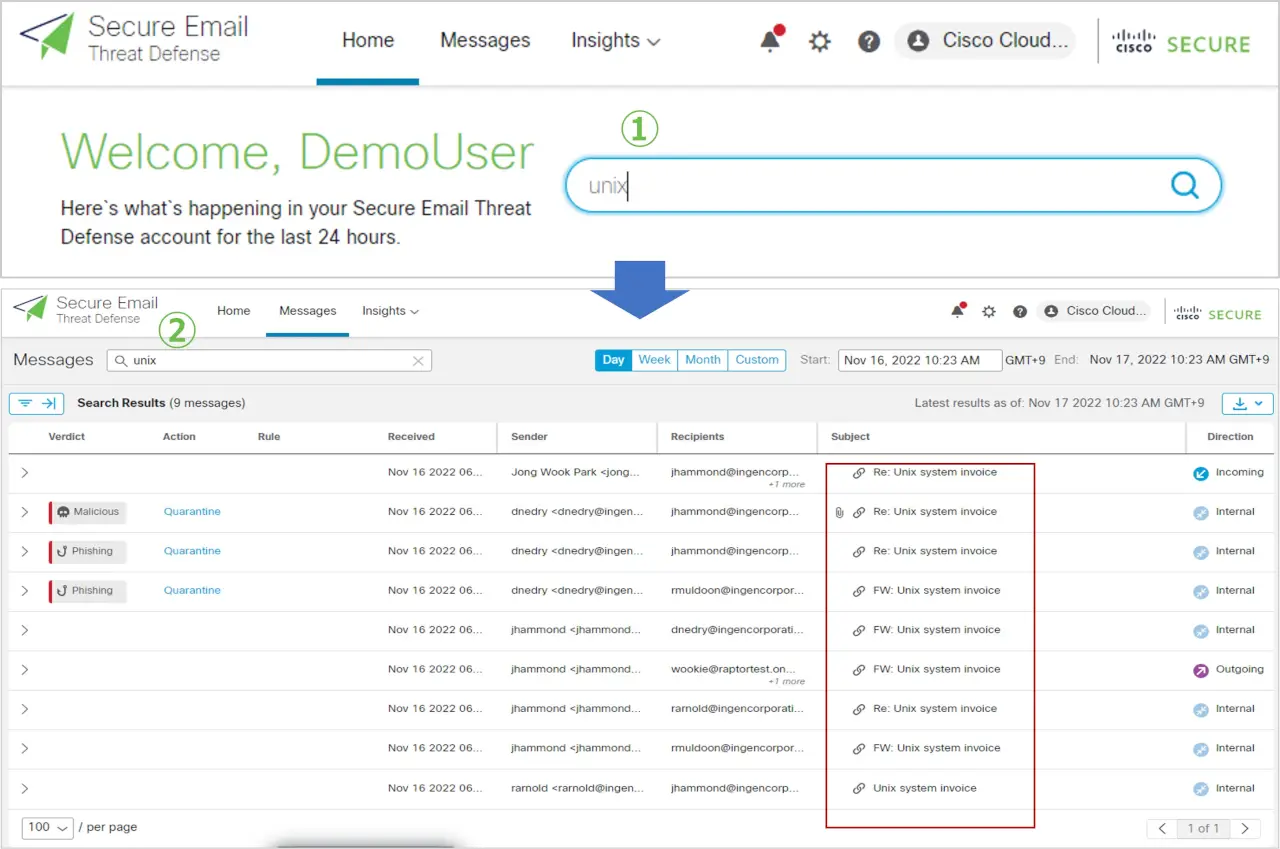

メールメッセージの検索

検索対象:URL、ハッシュ値、IPアドレス、メールアドレス、表示名(Display Name)、サブジェクトの文字列 など

①件名に「unix」を含むメッセージを検索

②Messages の Search からも検索可能

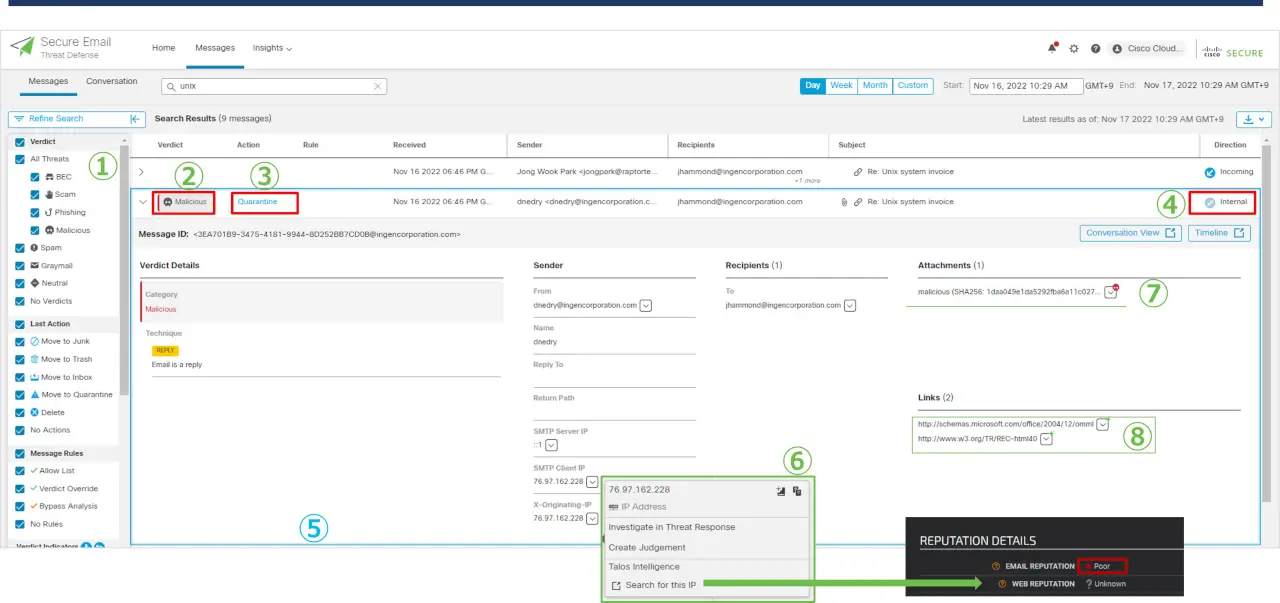

メールメッセージの調査

不審なメールを特定して、詳しく調査することができます。

①チェックボックス形式で不審なメールをフィルタリング・検索可能

②メールメッセージの判定結果

③判定結果に基づいて実行される自動アクション

④内部(Internal)からのメールメッセージなので、既に端末の感染やアカウント乗っ取りが発生している可能性がある

⑤追加調査には「Cisco Secure X」との連携が必要

⑥追加調査ができる項目については「Cisco SecureX Threat Response」や「Cisco Talos Intelligence」での追加調査可能

⑦添付ファイルに「悪意がある(Malicious)」と判定

⑧メッセージ内のURLリンクは「問題なし」と判定

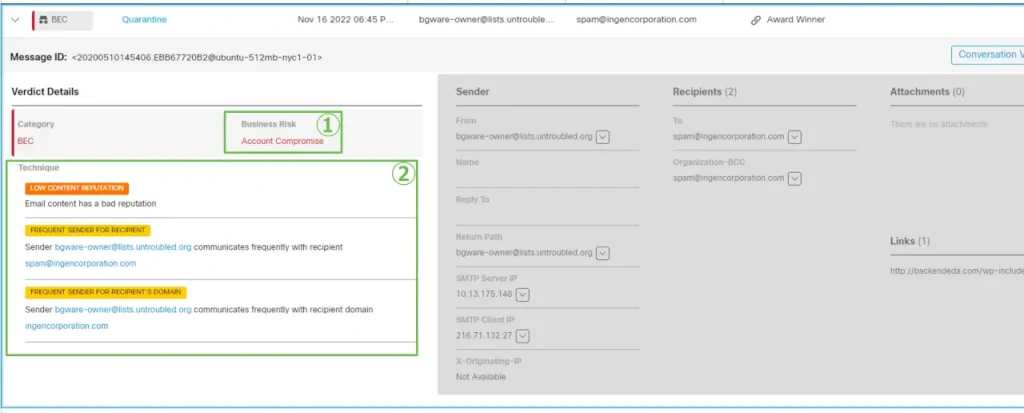

判定結果の詳細

攻撃の結果、どのようなリスクがあるのか?どのような攻撃手法を用いられたのか?を詳細に表示します。

①ビジネスリスクの説明

本件は「Eメールアカウント侵害(EAC: Email Account Compromise」

②検出トリガー

どのような攻撃手法(テクニック)を用いているのか?判定の根拠は何か?の説明

Microsoft 365 専用 メールセキュリティ強化「Cisco Secure ETD(Email Threat Defense)」につきましては、ディーアイエスサービス&ソリューションにお問い合わせください。