「島田泰臣のCisco技術検証コラム『Cisco Duo』 Vol.4」

目次

はじめに

こんにちは。最近は「ゼロトラスト」という言葉をよく耳にするようになってきました。「ゼロトラストネットワーク」とは、以前簡単に書きましたが、社内ネットワークの概念をなくし、基本的には全てのネットワークを危険な世界として捉えて作っていくネットワークです。先日も「ゼロトラスト」を検討しているというお客様とお話をしてきたのですが、全ての社内システムをクラウドへ移行していくことは非常に難しいというお話になりました。

例えば、現在のファイルサーバをクラウドに移行する場合、データ量が多ければ多いほどコストは比例して増大化する。また、基幹システムをIaaSに移設する場合、自社で開発した基幹システムをWeb化、インターネットに公開するためのセキュリティ対策などを考えると結局IaaSとVPN環境を作るなど、なかなか社内ネットワークの概念をなくすことができません。

今回は、「ゼロトラスト」の新しい形を提案。社内ネットワークを残しつつ限りなく「ゼロトラストネットワーク」に近づけるソリューションについて、検証を行って参りたいと思います.

検証計画

-検証背景:社内ネットワークを残すことを前提とした「ゼロトラストネットワーク」の実現

多くのお客様では、「ゼロトラストネットワーク」を実現したい目的として「現在の“リモートアクセスVPNありきの通信”をやめたい」が理由の1つです。攻撃側が社内ネットワークに入ることさえできれば(無線LANやリモートアクセス)、その先のセキュリティは無いに等しいことが多いです。では、社内ネットワークに接続する認証をクラウド環境と同じ認証レベルに設定すれば良いのではないでしょうか?しかしながら、クラウド上の認証基盤、社内ネットワークの認証基盤が別々のものだと、導入コストも、管理コストも高くなることが懸念されます。そこで今回は、

-検証内容:社内ネットワークの認証も、クラウドサービスの認証も「Cisco Duo」で実現してみる

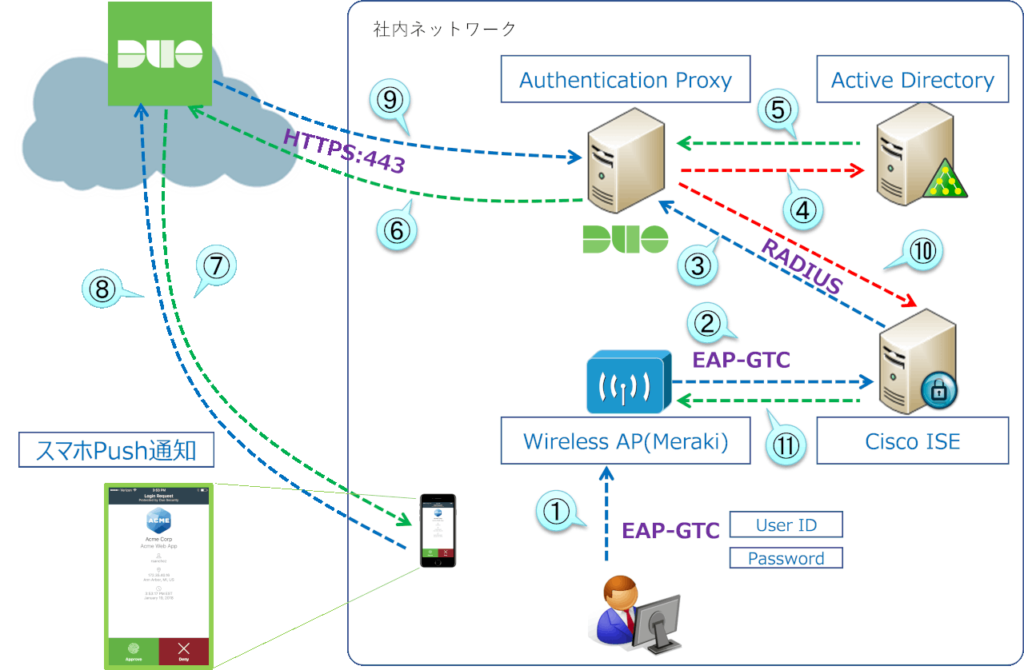

①認証の基盤にCisco Identity Services Engine(ISE)を構築し、社内の認証をISE→DAGへ連携する。

②前回ASA連携で構築したDAP(Duo Authentication Proxy)を利用する。PCはWindow10、サプリカントは、Cisco AnyConnectにNetwork Access Moduleを追加して利用します。

以下の環境が構築できている前提でDuo & ISEの検証環境を構築します(図1)。

・Cisco ISEの初期インストールが完了している。

・Cisco Meraki MRの802.1X認証の設定が完了している。

・DAPのセットアップが完了している

・Cisco AnyConnectに、Network Access Moduleのインストールが完了している。

※このあたりのセットアップも気になる方は、お問い合わせください。

※ISE(Cisco Identity Services Engine) ※DAP(Duo Authentication Proxy)

ポイント:「Cisco ISE」を認証基盤とすることでより多くの認証方式に対応することができます。また今後ご紹介させていただきたいと思いますが、認証方法や端末の種別により「人」「デバイス」によってセキュリティレベルを振り分けることが可能となり、仮に社内に接続された場合に対してもセキュリティを高めることができます。

「Cisco Duo」セキュリティの検証実施

-セットアップ

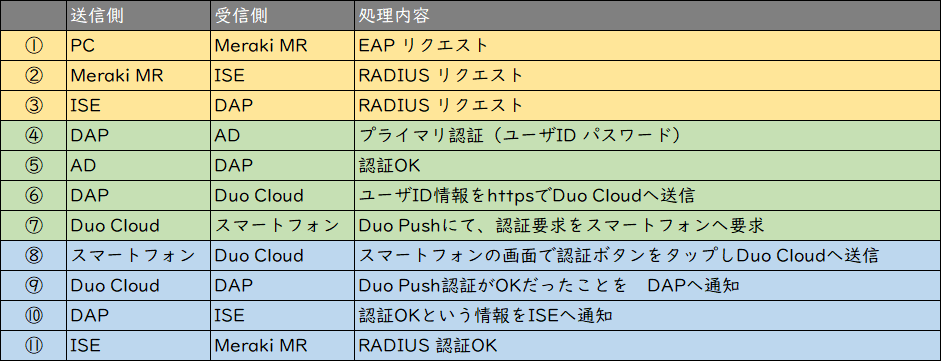

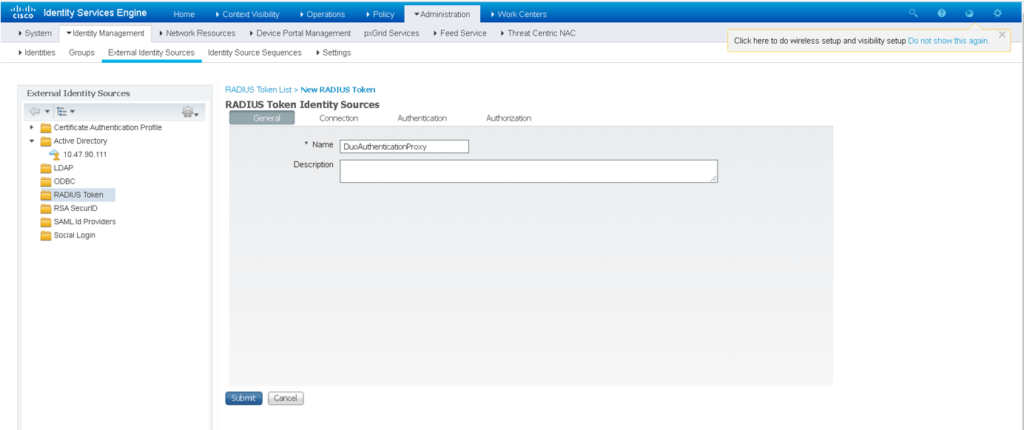

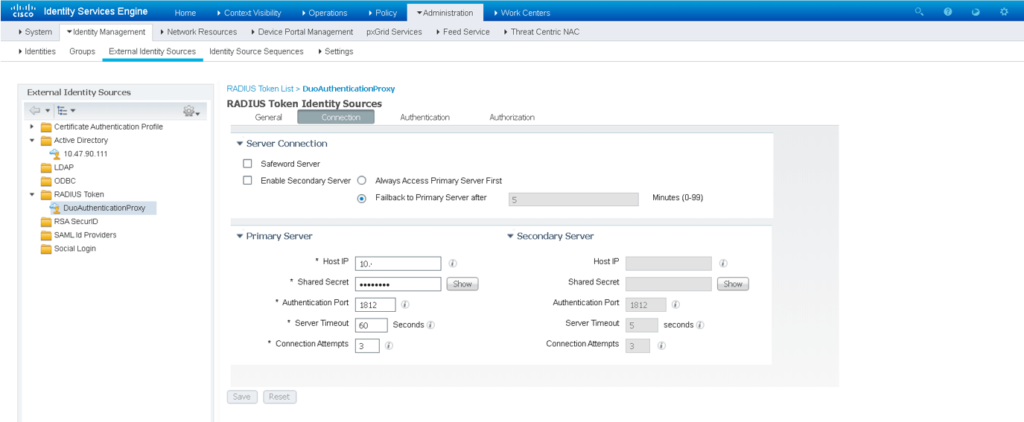

①まず、構築済みの「Cisco ISE」に設定を追加していきます。

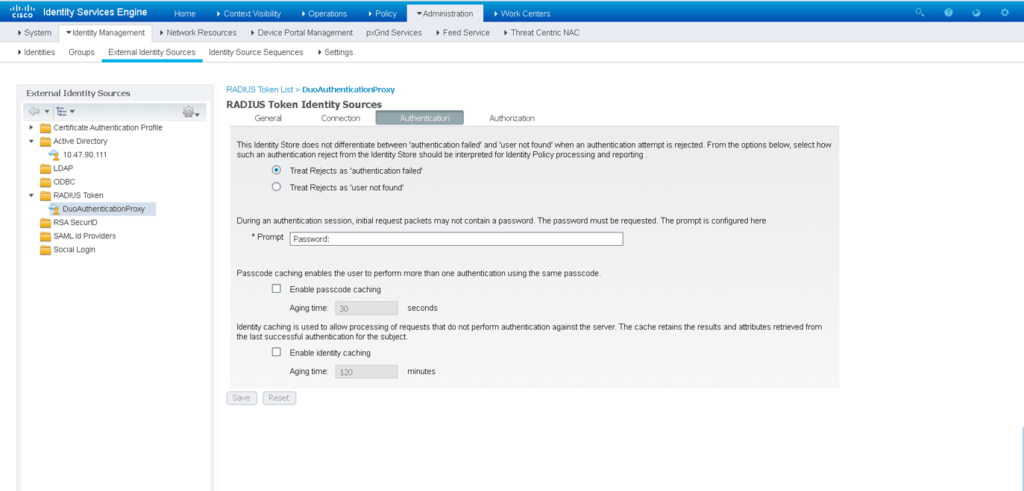

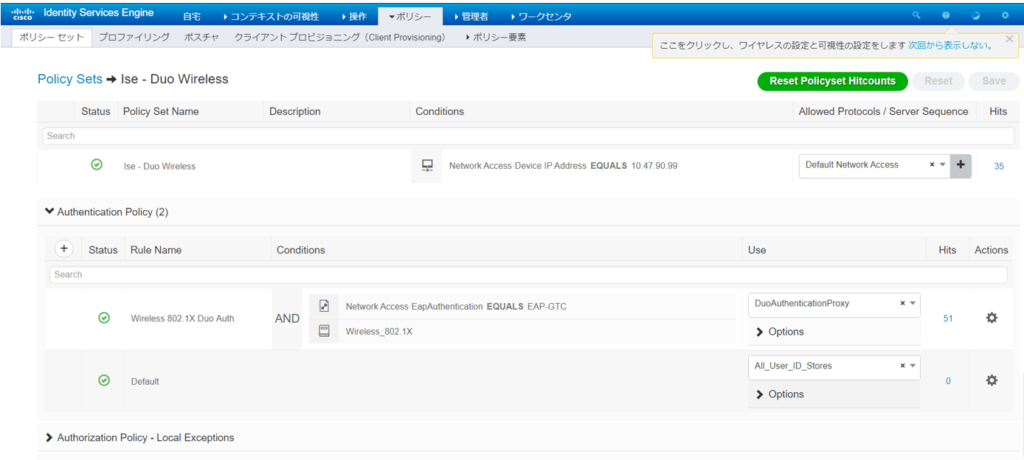

RADIUS Tokenの設定を行います。

次に、認証「EAP-GTC」の要求が合った場合は、「DAP」へ転送するよう設定。また、認可についても同様に設定します。

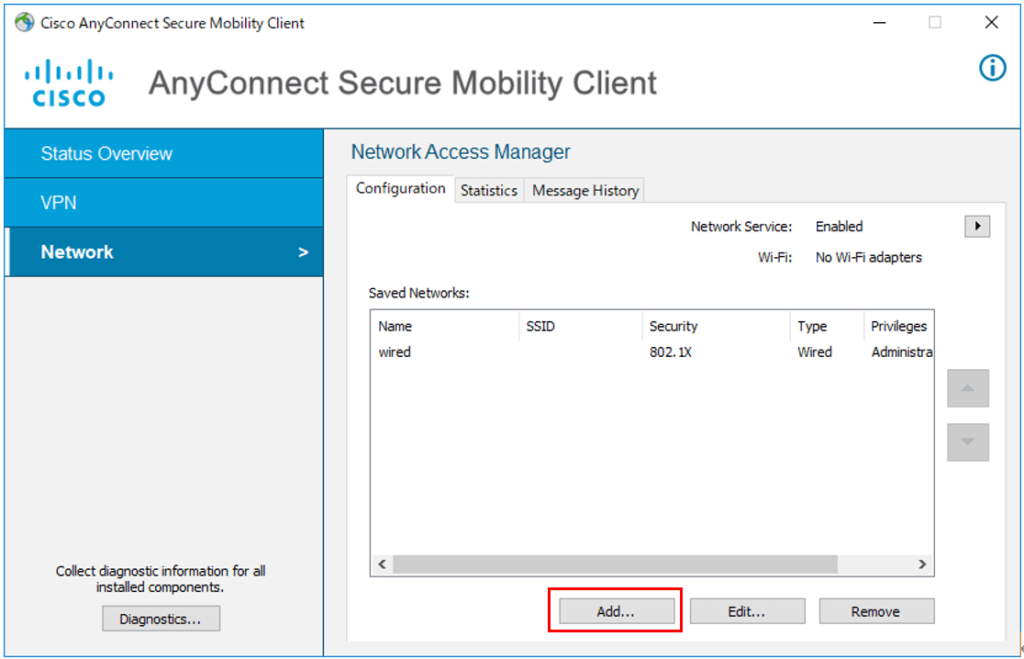

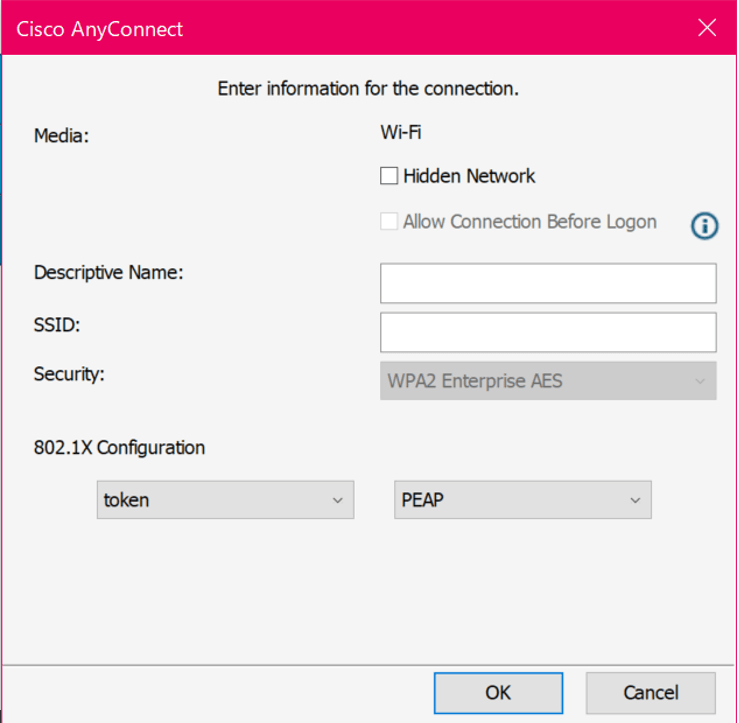

②次にNAM(Network Access Module)のセットアップをします。

実際にPCで社内Wi-Fiに接続する操作を確認してみます。

0:00-0:04 接続するSSIDを選択します。

0:05-0:10 WindowsログオンのアカウントとDuoのアカウントが同じ場合、Usernameは表示されません。自身のパスワードを入力します。

0:10-0:15 パスワードを入力するとDuoからスマートフォンへプッシュ通知がきます。

0:15-0:19 スマートフォンでApproveをタップします。

0:19-0:25 NAMの表示がConnectに変わり、取得したIPアドレスが表示されます。

0:25-0:56 接続が完了します(IPアドレスが正しく取れているか、インターネットに接続できるか確認します)。

まとめと今後の検証予定

このように、「Cisco Duoの多要素認証」により本人認証、個体認証を実現することができ、SaaS・社内オンプレ環境へ接続するための認証の基盤を1つに集約することが可能です。更に社内ネットワークへ侵入されたことを想定して「Cisco ISE」と連携し、マイクロネットワークを実現していくことが、今日求められるゼロトラストネットワークではないかと私は思います。

お知らせ

Duoの導入において、一部のお客様から、「オンプレにサーバが必要なんですか?」という問い合わせを頂いております。その通りでございまして、DAPやDAGは、WindowsかLinuxサーバ上に構築する必要があります。

今回のお知らせしたいことは、シスコシステムズは10月末くらいを目処にAzureやAWS上に展開することができる仮想アプライアンスを開発しているとのことです。リリースされ次第、弊社はすぐ検証に取り組む予定にしております。

次回のコラムもCisco Duo!と行きたいところなのですが、上記したように仮想アプライアンスの検証は少し時間がかかるかもしれませんので、次回は今回あまり詳しくご紹介できなかった「Cisco ISE」について検証してみたいと思います(といいながら、Cisco Duoの別の検証をご紹介したらごめんなさい)。

~今後の予定~

・RADIUSではなく、SAML連携でCisco AnyConnect接続を行ってみる。

・Cisco AMP for Endpoints(EDR)と連動し、ネットワーク隔離を行ってみる。

※あくまで現段階での予定ですので、予告なく変更されることがあります。

本コラムは2020年10月時点の情報を基に作成しています。