よくわかるMSクラウドサービスコラム第2回「イントラネットの外部公開、安全ですか?」

目次

はじめに

さて、2回目となります「よくわかるMSクラウドサービスコラム」、今回は「アプリケーション プロキシ」についてご説明いたします。

ファイアウォールなどの外部接続のセキュリティについては、様々な方法で対策がとられていますが、完璧というものは存在せず企業や管理者にとって悩みの種の一つかと思います。特に近年のクラウドサービス台頭の時代においては、利便性と安全性をどちらも向上させるべく日々模索を続けられていることと思います。

さて、突然ですがあなたの組織でお使いのファイアウォールやルーター、穴はいくつ開いて(もしくは開けて)いますか?

VPN用に、Web公開用に、メール用に、、、など色々と答えが返ってくるかと思います。社内アプリケーションなどのイントラネットの使用に穴を開けているケースもあるかと思います。

外部から社内の情報にアクセスする場合、以下の方法がよく使われるかと思います。

- インターネットVPNなどを用いてアクセス

- リモートデスクトップなどの仕組みでアクセス

- インターネットを経由して直接アクセス

- キャリア提供の閉域網などで安全にアクセス

- 電話回線などで直接繋いてアクセス

さすがに最近では電話回線の利用は少数派かと思いますので、方法は実質的に1.~4.の4通りほどではないかと思います。

この4つの方法のうち、1.と3.については、ファイアウォールに「穴」を開け、必要な機器の設置や設定をおこなうことで実現するかと思います。

2.については、穴を開けないケースもありますが、社内にコンピュータやサーバーを利用可能な状態で設置し、そこへアクセスすることになります。

一方、4.については、キャリアにより提供される専用のサービスで、1.や3.などに比べると、安全な形でイントラネットへアクセスできると思います。

そもそも、「穴」があってはダメなのでしょうか?

答えはNO。もちろん穴があっては絶対にダメな訳ではありません。ただ「穴」は最低限にすることが重要です。

住まいに置き換えた場合、出入り口とする最低限のドア(穴)は必要ですが、むやみに玄関や出入り口を増やすと戸締まりの手間や侵入のリスクが増すことは想像に難くないと思います。

さて、それではこれら1.~4.のアクセス方法それぞれをイントラネットへのアクセスを前提にもう少し詳しくおさらいしていきましょう。

インターネットVPNを用いてアクセス

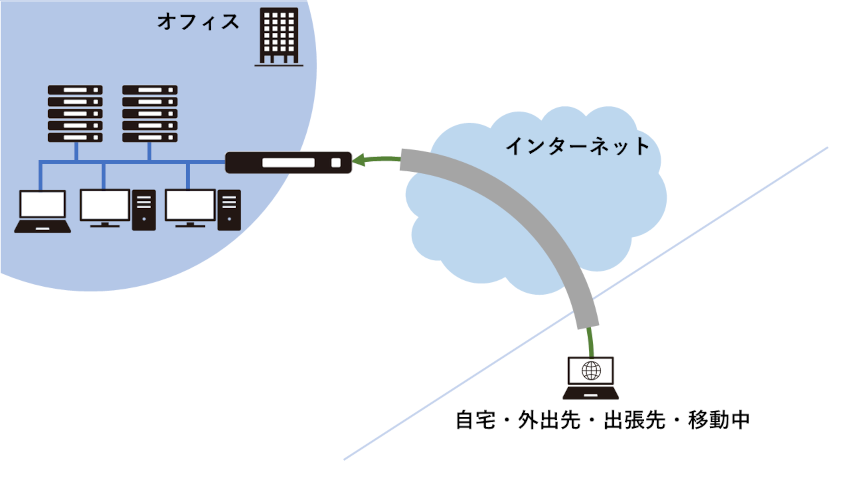

社内アプリケーションへのアクセスのために、インターネットVPN(以降ここでは単にVPNといいます)を構築し使用している会社も多いことと思います。

テレワークやリモートワークの対応により構築を迫られたケース、一部ユーザーで使用していたがトラフィックの急増で改善対策が急務なケースなども最近よくお伺いします。

便利で扱いやすい仕組みのVPNですが、社外に持ち出している端末との接続をする際に接続元の場所が特定できない場合には、広く接続を待ち受ける「穴」を開ける必要があります。

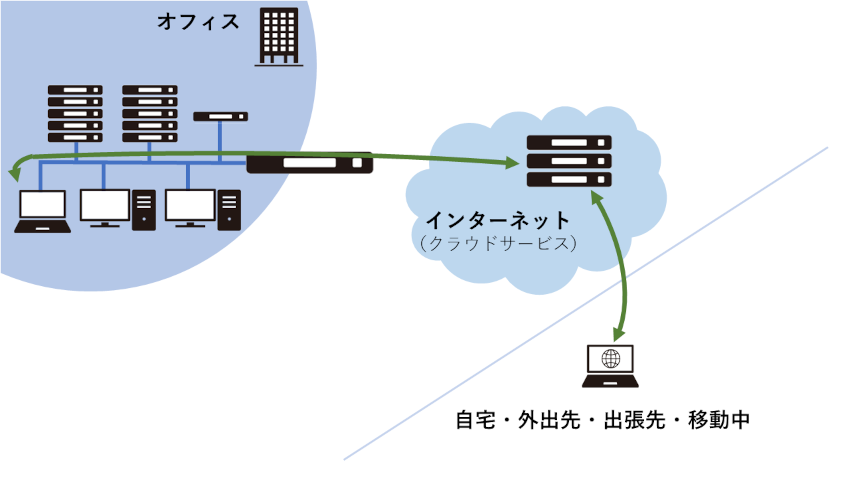

もちろん、広く待ち受けていても接続するために証明書やID/パスワードによる認証を用いることで安全性は向上しますが、広く待ち受けている状態であるということは注意が必要です(下図:インターネットVPN)。

インターネットVPN

リモートデスクトップ(は本当に問題ない!?)

次に、リモートデスクトップですが、社内に設置しているサーバーや自席で普段利用しているPCに対して接続を行えます。

リモートデスクトップ①

専用サーバーを構築することで、そのサーバー上のデスクトップ画面を用いてイントラネットへアクセスできるようになります(下図:リモートデスクトップ①)。

リモートデスクトップ①

リモートデスクトップ②

一方、普段利用しているPCを使う場合には、専用のUSBや外部サービスなどを利用し、外部から自席のPCにアクセスすることで、イントラネットへアクセスできるようになります(下図:リモートデスクトップ②) 。

リモートデスクトップ②

リモートデスクトップ③

リモートデスクトップ利用に共通することは、「社内に接続を待ち受ける機器の設置が必要」という点です。サーバーを設置する場合は利用人数に応じたサーバー機器が必要となるため、相応のコストが発生することや、VPN接続と同様にファイアウォールには穴を開ける事になります。

一方、普段社内で利用しているPCに接続する場合、「穴」を開ける必要はなくても、社内で利用しているPCとは別にPCやデバイスを用意する必要があるため、外部サービス利用料以外の追加コストも考慮が必要です。

インターネットを経由して直接アクセス

こちらはWebサーバーの公開などで利用されることが多いかと思いますが、ファイアウォールの機能となるNATやポートフォワーディングと呼ばれる仕組みを用いて、外部から社内のサーバーに対して直接アクセスすることが可能な仕組みとなります。

この場合、VPNの様に特別な機器や外部サービスを用いることなく、現在設置しているルーターやファイアウォールの設定を変更するだけで、イントラネットを簡単に外部から利用することが可能になります(下図:インターネットを経由して直接アクセス)。

インターネットを経由して直接アクセス

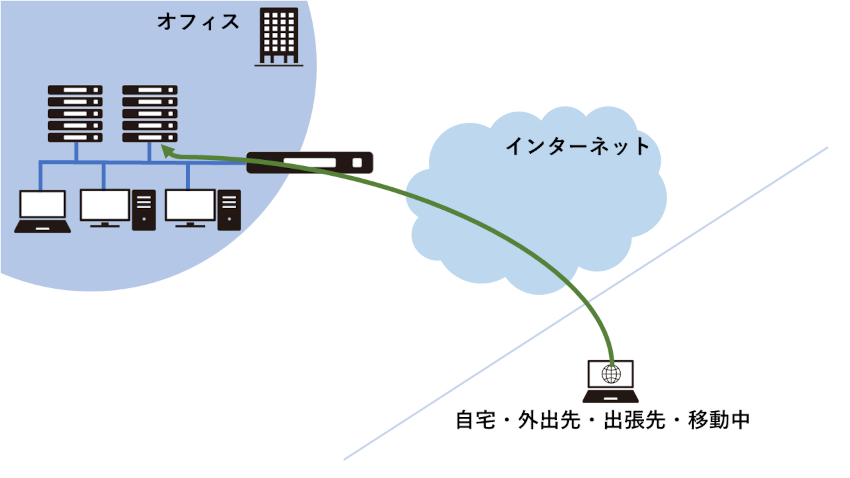

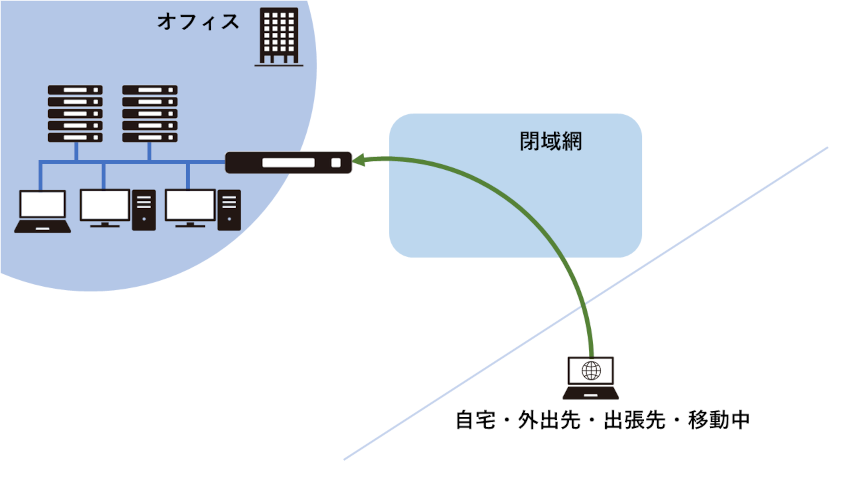

キャリア提供の閉域網

これは、4つのうちでは最も安全なアクセス方法になります。インターネットを経由しないアクセスや持ち出しPCからのアクセス先にキャリアが用意した待ち受け先を利用できれば、セキュリティ対策などもある程度任せることが可能となります。ただし、マネージドサービスであるため、他の方法よりもコストがかかる形となります(下図:キャリア提供の閉域網)。

キャリア提供の閉域網

さて、最適な方法は?

イントラネットにアクセスすることが可能な4つのパターンを見てきましたが、先ほどまで特に明記していない重要なポイントについて、触れていきたいと思います。

それは、セキュリティです。

ファイアウォールには不要な穴が開いていない方が良いとお伝えしましたが、それよりもさらに重要なことは、接続対象となる機器のセキュリティ対策状況です。

ファイアウォールや接続対象となる機器、利用するサービスにセキュリティ上の欠陥(セキュリティホール)があった場合、どのような事が想像できるでしょうか?

例えば、VPNの接続先にセキュリティホールがあり、証明書やID/パスワードなどの必要な認証がされずに接続できてしまえば重大なリスクとなります。

接続先のサーバーにセキュリティホールがあれば不必要なコマンドを受け入れてしまい、管理者権限が奪取され社内ネットワーク内で自由に活動が可能となる可能性もあります。

厄介なことは、こうしたセキュリティホールを狙ったサイバー攻撃は無差別かつ日常的に発生しており、対策を怠っていると簡単に被害に遭ってしまいます。

これらのリスクを軽減する唯一の方法は、メーカーより提供されるセキュリティパッチ当てと、定期的な設定見直しというセキュリティ対策となります。

しかし、セキュリティパッチ当ては適用により現在のシステムに影響がないことの確認なども含まれ、万が一の際の切り戻しなど準備が必要となります。そのため、自社でのセキュリティ対策には大変な苦労が伴い、社内情報システムの方は涙ぐましい努力をされていることと思いますがそれでも十分な対策には限界があるかと思います。

外部から安全にイントラネットを利用

こうしたセキュリティリスクがあるなかで、ファイアウォールへの穴あけも、新たな機器の導入も、継続的なセキュリティ対策も行わずに安全にイントラネットを公開する方法が「Microsoft Entra アプリケーション プロキシ(旧Azure AD アプリケーション プロキシ)」です。

『プロキシ』と聞くと、インターネットへの出口で使用する「フォワードプロキシ」を想像する方も多いと思います。こちらは社内から外部のインターネットサイトを閲覧する際にアクセスを中継し、応答速度を速める「キャッシュ」や「ユーザー認証」、「URLフィルタリング」や「ウィルス対策」を行う役割を担うことが多いかと思います。

一方、「リバース プロキシ」と呼ばれるものがあることはご存じでしょうか?こちらは、インターネットから社内等に設置しているサーバーへアクセスする際に、「フォワード プロキシ」と同じくキャッシュさせて高速化を図ることもあれば、「複数台のサーバーへの負荷分散」や「SSL(暗号化)処理の高速化」を担うことがあります。

今回ご紹介する「Microsoft Entra アプリケーション プロキシ」は、この「リバースプロキシ」に似た動作をおこないますが、似て非なる非常に優秀で頼もしいサービスとなります。ポイントを大きく3つご紹介します。

「Microsoft Entra アプリケーション プロキシ」のポイント1つ目

1つ目は、外部からアクセスする際のアクセス先が「Microsoft Azure」上のサービスであるという点です。前述のように社内にハードウェアを設置した場合、そのハードウェアのセキュリティ対策を自社でおこなう必要があります。 「Microsoft Azure」のサービスへアクセスすると言うことは、国内のみならず国境を超えたサイバー攻撃が日常的におこなわれる今日において、セキュリティ対策をマイクロソフトに任せられるということを意味します。これはとてつもなく大きなメリットです。

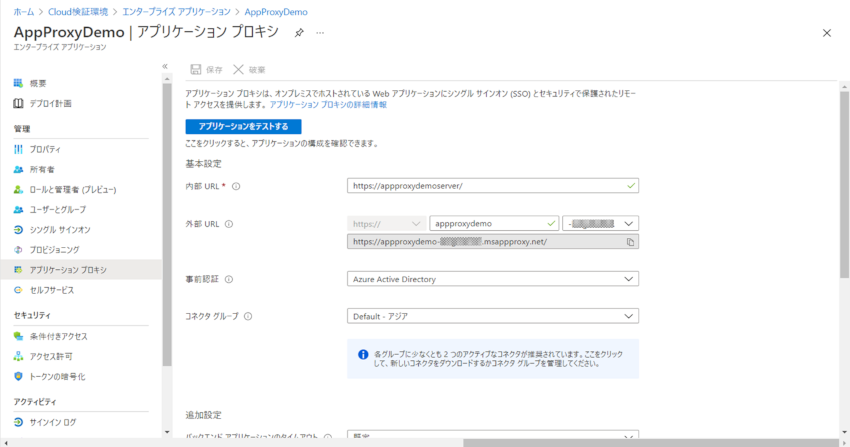

「Microsoft Entra アプリケーション プロキシ」管理画面

「Microsoft Entra アプリケーション プロキシ」のポイント2つ目

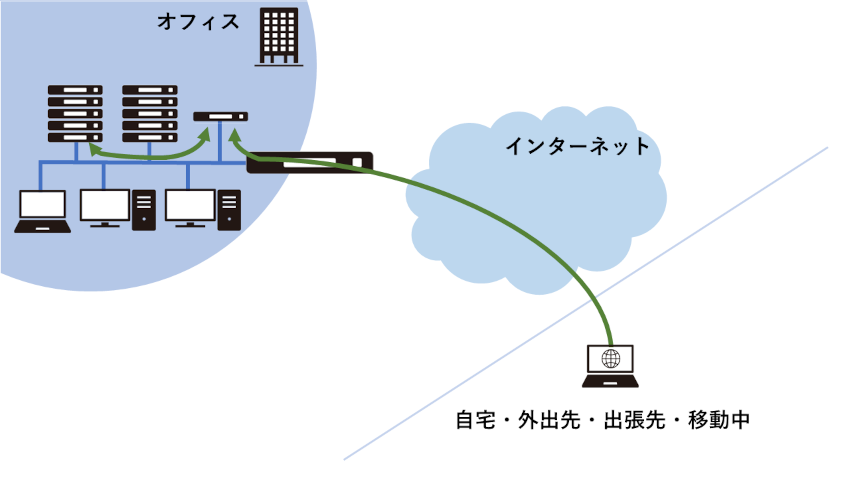

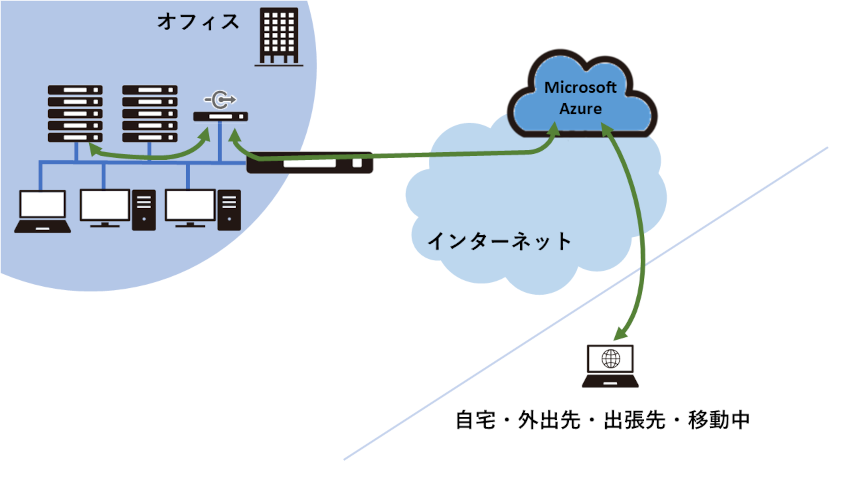

2つ目は、「Microsoft Azure」上のアプリケーションプロキシサービスと、イントラネットへアクセスするための中継役には、社内に設置した「アプリケーション プロキシ コネクタ」という「エージェント(プログラム)」が担うという点です。

この「アプリケーション プロキシ コネクタ」は、外方向のSSL通信ポート番号80(http)と443(https)のみで「アプリケーション プロキシ サービス」とセッションを確立させるため、内方向の通信のためにファイアウォールに「穴」を開ける必要は一切ありません。

もちろん、 ポート番号80と443のみで動作するということは、 「Microsoft Azure」 のネットワークとオンプレミスネットワーク(ローカルネットワーク)を接続する必要もないということです(下図:Microsoft Entra アプリケーション プロキシ)。

Microsoft Entra アプリケーション プロキシ

「Microsoft Entra アプリケーション プロキシ」のポイント3つ目

そして最後の3つ目は、「Microsoft Entra アプリケーション プロキシ」へのアクセスには、「Microsoft Entra ID(旧Azure AD)の認証が使える」という点です。多要素認証や条件付きアクセスなどを利用することにより、特定の端末からのみアクセスを許可することや安全ではないアクセスを制限するなどといった高度な認証機能が利用可能となります。

イントラネットへのアクセス方式別 マトリックス表

| 方式 | 穴開け 不要 | インターネット 経由 | 導入の 容易さ | コスト |

|---|---|---|---|---|

| Microsoft Entra アプリケーション プロキシ | 〇 | 〇 | 〇 | 〇 |

| インターネットVPN | × | 〇 | 〇 | △ |

| リモートデスクトップなど | △ | 〇 | △ | △ |

| インターネット 直接アクセス | × | 〇 | 〇 | 〇 |

| キャリア提供の閉域網 | △ | × | △ | × |

| 電話回線などで 直接アクセス | 〇 | × | × | × |

さいごに

「Microsoft Entra アプリケーション プロキシ」は、セキュリティ対策を「Microsoft Azure」に任せながら、イントラネットを安全に外部から利用できるサービスであるためリスクを最小限にできます。

本コラムが、ファイアウォールの穴は例外なく0(ゼロ)を目指しつつ、安全に社内リソースの外部公開を推進される際の参考になれば幸いです。

ご興味をお持ちになりましたらデモなどをご覧いただくことも可能ですので、お気軽にディーアイエスサービス&ソリューションまでお問い合わせください。

次回は「シングルサインオン」について予定しています。それではお楽しみに!

本コラムは2021年10 月現在の情報を基に作成しています。