よくわかるMSクラウドサービスコラム第1回「知らないと損するアクセス制限(前編)」

はじめに

今月から始まりました本コラムでは、マイクロソフト系クラウドサービス、主に「Microsoft 365」 およびその関連ソリューションについてお客様とのディスカッションや商談、導入時の要件定義などの際に頻繁に話題として上がるポイントや気になる課題についてお伝えしていきます。

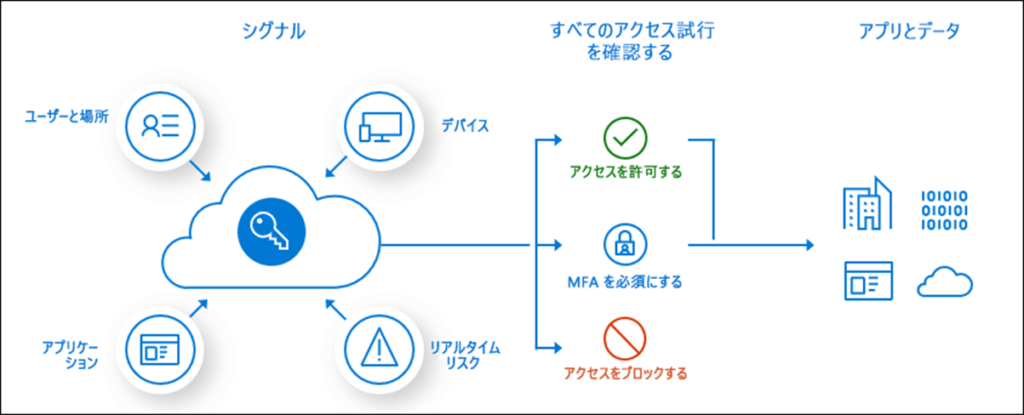

第1回は、「知らないと損するアクセス制限」と題して、デバイスや場所、状況や対象によってアクセス可否を制御する「条件付きアクセス」について、お届けできればと思います。

なぜ、第1回をこのテーマでお届けするかというと、クラウドサービスの導入検討をする際に、殆どのお客様が、いつでもどこでもアクセスできるクラウドサービスが故の問題として、IDとパスワードだけでアクセスできる事へのリスクを挙げられるためです。

事実、IDとパスワードだけでアクセス可能である場合、その組み合わせさえ知っていれば、オフィスはもちろん、自宅や出張先のホテルのみならず、ネットカフェからでもアクセス可能である事は、想像に難くないことと思います。

また、同じ組み合わせを使っている(使い回している)ケースでは、その組み合わせが過去のセキュリティ事故等により漏洩している可能性も非常に多く、そういった情報を元にした攻撃は日常的におこなわれております。

その様なリスクを軽減する方法として、多要素認証があげられます。多要素認証については個人向けサービスでももはや必須の仕様となり、既に皆さまもよくご存じかと思いますので詳細は割愛致しますが、IDとパスワードを入力した際に、あらかじめ登録した携帯電話やメールアドレスへ通知されたコードを入力する方法や、アプリケーションへ通知をおこない、「承認」することでアクセスが可能となる方法になります。

下記は実際にお客様から頂いたご要望です。

- クラウドサービスへのアクセスには、多要素認証を用いる

- PCによる社内からのアクセス時は、多要素認証を省略したい

- 一部のクラウドサービスは、社内からのみのアクセスとしたい

- PC、スマホ共に、会社支給のデバイスからのみとする

これらの要件を実現させる方法はいくつもあるかと思いますが、今回は前述の通りマイクロソフト系ソリューションとなりますので、「Microsoft Entra ID(旧Azure AD)」を用いて実現したいと思います。

「Microsoft Entra ID」は、マイクロソフトが提供するクラウドID管理基盤(IDaaS)で、「Microsoft 365 / Office 365」を利用中であれば既に「Microsoft Entra ID」も利用していると言うことは、ご存じの通りかと思います。ただし、この条件付きアクセスを利用できるのは、「Microsoft Entra ID」の中でも、「Microsoft Entra ID P1(旧Azure AD P1)」 というプラン以上が必要(またはそのプランが含まれているスイート製品)になるので、注意が必要です。

それでは、さっそく個別に見ていきましょう。

多要素認証を用いる

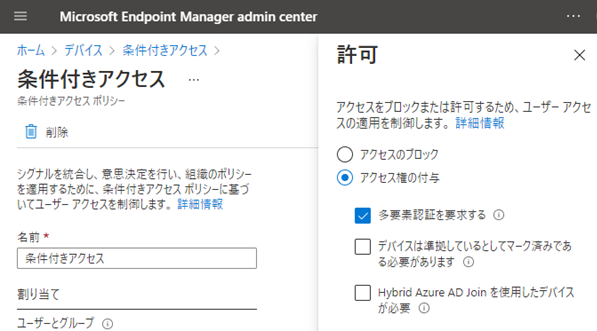

多要素認証については、アクセス権の付与条件として「多要素認証を要求する」ことで簡単に実現できます。

「Microsoft Endpoint Manager admin center」画面。「多要素認証の要求」が可能

これにより、多要素認証未登録のユーザーは初回アクセス時に多要素認証の登録を要求されます。既定では、電話番号へのコール、テキストメッセージ(SMS)、モバイルアプリへの通知や確認コードから選択します。

実はこの「多要素認証」の仕組みだけであれば、「Microsoft Entra ID P1」を用いずとも、標準機能にて実現可能です。もし、既にマイクロソフトのクラウドサービスは利用しているが、多要素認証やアクセス制限は未実装であれば、早急な対策をお勧めいたします。

社内では多要素認証を不要に

「社内からのアクセスなのに、毎回多要素認証するのは面倒だなぁ」って、そりゃそうですよね。社内から情報へアクセスする際は簡単にしたいものです。こちらは先ほどの項目にひと工夫することで、実現可能です。

先ほどのポリシーでは、多要素認証を要求することだけのため、全てのアクセスにおいて多要素認証が要求されてしまいます。そこで、要求するための“条件”を指定します。

今回の要件は、「PCによる社内からのアクセス時」のため、アクセスが「PCによるものか否か」、「社内か社外か」を判断させる必要があります。この判断にはユーザーのデバイスプラットフォームと、IPアドレスを用いて実施します。

デバイスプラットフォームが、Windows、macOS、Android、iOSのいずれなのかを判断し、それらによるアクセスについて条件を適用(または除外)できます。

デバイスプラットフォームの選択と条件の適用/除外が可能

また、場所に関しては固定IPアドレスを場所としてあらかじめ登録をしておくことで、その場所からのアクセスについても条件を適用(または除外)することが可能になります。もちろん場所は複数登録できるため、拠点が複数ある場合でも問題無く登録できます。

特定の条件に当てはまるユーザーアクセスに対して多要素認証を要求可能

これで「PCによる社内からのアクセス以外のユーザーアクセスにおいて、多要素認証を要求すること」が実現できます。

この条件については他にも、例えば「ブラウザーからのアクセス」や「特定のオフィスからのアクセス」などについて、指定できます。

後編では、「社外からのアクセスを制限したい場合」と「アクセスは会社支給のデバイスからのみにしたい場合」についてご説明いたします。

「Microsoft 365」を活用したセキュリティ強化提案・構築はディーアイエスサービス&ソリューションまでお気軽にご相談ください。

本コラムは2021年9月現在の情報を基に作成しています。