【コラム】「Microsoft Sentinel(センチネル、旧Azure Sentinel)」解説(横井義隆のAzure技術検証)

はじめに

皆さん、はじめまして。ディーアイエスサービス&ソリューション株式会社 ネットワークソリューション部の横井義隆と申します。

入社以来、サーバー機器やネットワーク機器を中心としたインフラ構築を中心とした分野の業務を担当させていただいておりますが、新型コロナウイルス感染症 (COVID-19) 流行後は、弊社で注力しているクラウドサービスの1つである「Microsoft 365(旧Office 365)」を利用したテレワーク環境の構築のご相談の機会も増えており、クラウドサービスの利用増加を身近に感じております。

クラウドサービスの良さの1つ「導入がスムーズですぐに利用を開始できる」ことが、テレワーク環境を「早急に」導入する必要があった多くの企業のご要望にぴったり合致し、テレワークソリューションを中心としてクラウドサービスの導入が増加していると思われますが、導入後の運用についてはどのように行われていますでしょうか?

急いで導入、何とか運用を開始してほっと一息、という企業もいらっしゃるのではないでしょうか。

テレワークを行う場所は、自宅、はたまた喫茶店、というように、クラウドサービスは場所に縛られず「どこからでも」、また「簡単に」利用できるということが大きな特徴で大変便利なソリューションですが、便利な反面、運用を疎かにしてしまうと簡単に情報漏洩や不正アクセスにつながってしまうというというリスクも含んでいるソリューションであると言えます。

今回は、クラウドサービス利用時に考える必要がある情報漏洩や不正アクセスといったリスクを検知し、未然に防ぐことに有効なソリューションである「Microsoft Sentinel(センチネル、旧Azure Sentinel)」について紹介させていただきたいと思います。

「Microsoft Sentinel(センチネル)」とは

情報漏洩や不正アクセスといったリスクを事前に検知するためには利用しているサービスや製品のログをチェックする必要がありますが、ログは膨大な量になりがちで、また、サービスや製品ごとで管理する必要になることもあり、ログ運用が煩雑になってしまう傾向が大きいと思われます。

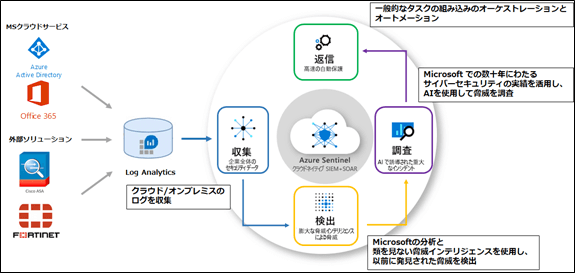

煩雑なログ運用を解消するためのソリューションが「SIEM(Security Information and Event Management)」というソリューションであり、マイクロソフトが提供する、インテリジェントなクラウドネイティブなSIEMソリューションが「Microsoft Sentinel」になります。

複数のサービスや製品のログを「Microsoft Sentinel」で統合管理することによりログから相関関係を分析し、高度なセキュリティ分析と脅威インテリジェンスを企業全体で実現し、アラートの検出、脅威の可視性、予防的な捜索、および脅威への対応といったソリューションを提供します。

また、「SOAR(Security Orchestration, Automation and Response)」というソリューションも含んでおり、運用の自動化および効率化によりセキュリティ管理の運用負荷を軽減することも可能です。

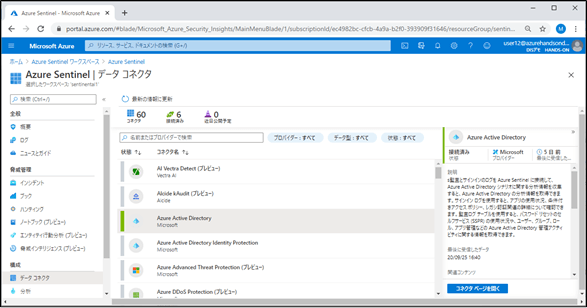

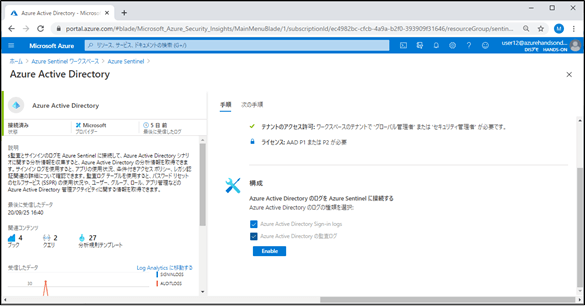

Microsoft 365(旧Office 365)やMicrosoft Entra ID(旧Azure AD)といったマイクロソフトのクラウドサービスだけでなく、他社ベンダーのセキュリティログもMicrosoft Sentinelで集約し、ログ分析を行うことも可能です。

※サポートされているマイクロソフトサービス、他ベンダー製品は都度サイトにて確認が必要です。

<データ ソースの接続>

https://docs.microsoft.com/ja-jp/azure/sentinel/connect-data-sources

ログ収集

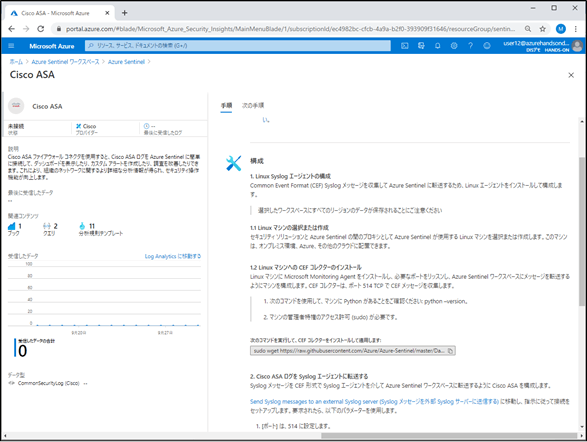

先ず、それぞれのサービスや製品のログは、「Log Analystics」というマイクロソフトが提供するデータ格納ワークスペースに集約する必要がありますが、サポートされているマイクロソフトサービスであれば簡単に(数クリックで)収集設定を行うことも可能です。

他ベンダー製品についても設定手順が記載されていますので、比較的簡単に設定することが可能です。

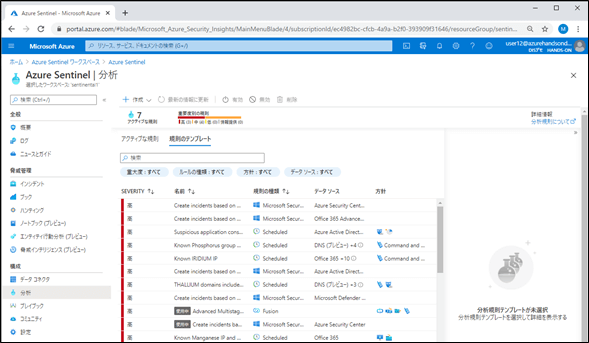

検出

収集したログを分析し、リスクを検出するための基本的な分析ルールはテンプレートで定義されており、ご利用サービスの[重要度が高]の分析ルールを有効化することから開始していくことがおすすめです。

また、検出したい内容の分析ルールがない場合には自分で分析ルールを作成することも可能です。

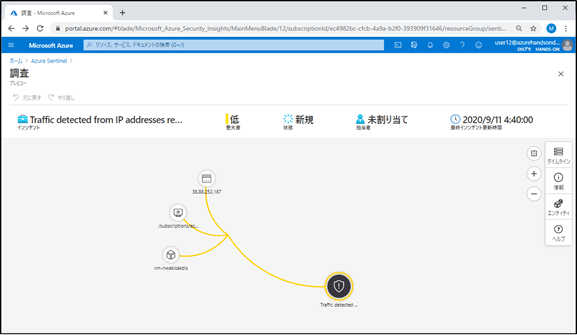

調査

分析ルールに一致し、報告されたインシデントを展開することによって関係するイベントの相関関係を確認することができ、インシデント内容を確認することができます。

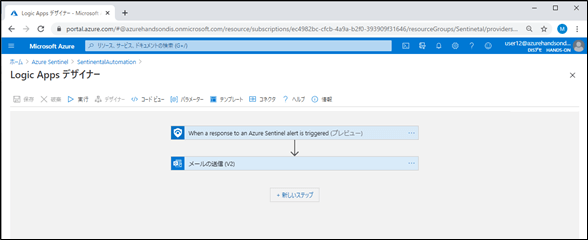

返信(自動保護)

「Logic App」というマイクロソフトが提供するワークフロー自動化ソリューションと連携することでインシデント発生時に処理を自動実行させる設定を行うことも可能です。

まとめ

クラウドサービスの利用は今後も増加し、それに比例して利用リスクは増加するものと思われます。また、新たなリスクが発生する可能性もございます。

それらに対応するためにも、今後ますます、クラウドサービスを利用する際にログ管理ソリューションの重要度が増していくと思われますので、「Microsoft Sentinel」にご興味をお持ちになられましたら幸いです。

また、マイクロソフトのクラウドサービスについては驚くほど簡単に導入できるソリューションとなっておりますので、Microsoft 365(旧Office 365)や Microsoft Entra ID といったマイクロソフトのクラウドサービスをご利用中で、まだ、ログ管理をきちんと実施されていない場合には、ぜひとも「Microsoft Sentinel」によるログ管理をご検討ください。

「Microsoft Sentinel」につきましてはお気軽にディーアイエスサービス&ソリューションまでお気軽にお問い合わせください。