外部デジタルリスクの可視化&防御プラットフォーム「CYFIRMA DeTCT(サイファーマ ディテクト)Starter Bundle」

目次

「CYFIRMA DeTCT」が必要な理由

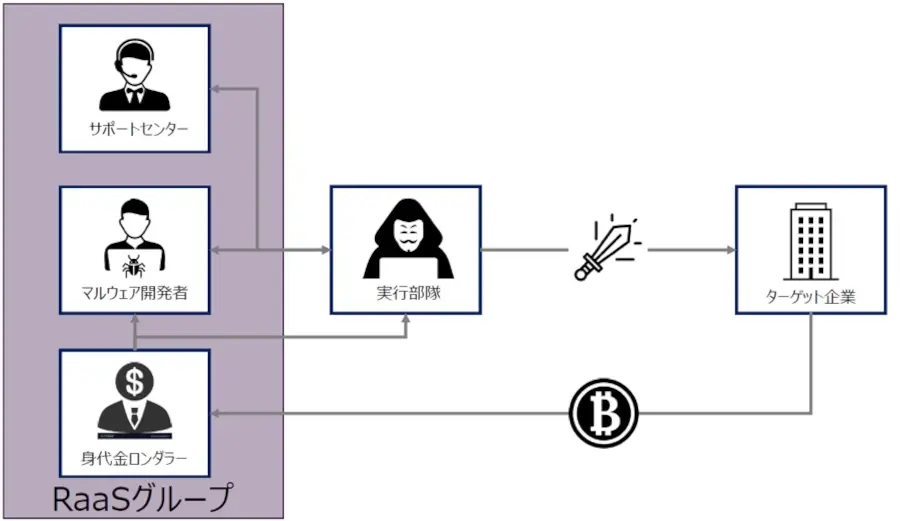

「RaaS(Ransomware as a Service)」:ビジネス化しているサイバー攻撃

ランサムウェアなどによるサイバー攻撃は、ひとりのハッカーが自身で開発したマルウェアをメールでターゲット企業に送付して身代金を得ている、というイメージをお持ちの方が多いと思います。確かに以前はそうでした。しかし、近年では分業ビジネス化していて、マルウェア開発者、身代金(ビットコインなど)のロンダリング担当者、マルウェアの使い方サポートセンターまで備えている組織もあり、実行部隊(実際に攻撃する人や組織)にマルウェアを販売したり、実行部隊からの要望や日頃の偵察活動で得た情報を基にマルウェアを改造したりしています。

このようにビジネス化したマルウェアサービスを「RaaS(Ransomware as a Service)」と言います。私たちの知らないところで、さながら会社のようにマルウェアビジネスが展開され、より感染力や攻撃力の強いマルウェアが開発され続けているのです。

攻撃侵入経路の多様化

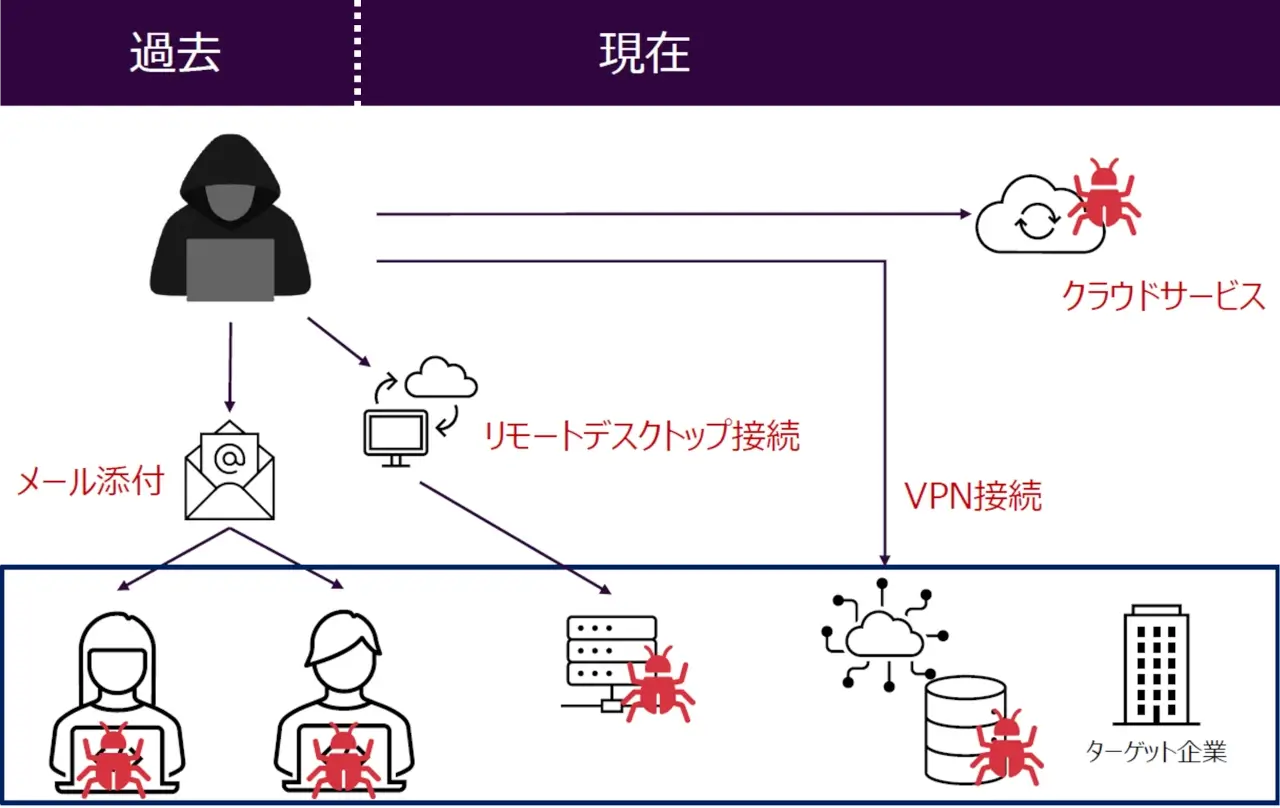

マルウェアをターゲットに送付する方法は以前は主にメール添付でしたが、ネットワーク環境や働き方の変化に伴って攻撃の侵入経路も多様化しています。リモートデスクトップ接続、VPN接続、クラウドサービスなどの仕組みを巧みに活用し、あらゆる場所からマルウェアを侵入させることができるようになっています。以前よりも侵入される確率が高まっているのです。

「MITRE ATT&CK(マイターアタック)」の攻撃者14の戦術

サイバーセキュリティなどを研究している米国の非営利組織であるMITRE(The MITRE Corporation)が定義する「ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge):敵対的な戦術と技術・共通知識」は、攻撃側の戦術を下記の14段階に定義しています。

| 段階 | 攻撃者の戦術 | 内容 |

|---|---|---|

| 1 | 偵察 | 攻撃に必要な情報を調査・収集する |

| 2 | リソース開発 | 攻撃に必要なツールや環境を作成する |

| 3 | 初期アクセス | ネットワークに侵入する |

| 4 | 実行 | 悪意のあるコードを実行する |

| 5 | 永続化 | 不正アクセスする環境を確保する |

| 6 | 権限昇降 | より高いレベルの権限を取得する |

| 7 | 防衛回避 | 攻撃対象の検知を防止する |

| 8 | 認証情報アクセス | アカウントやパスワードを盗む |

| 9 | 探索 | アクセス先の環境を調査・理解する |

| 10 | 水平展開 | アクセス先の環境内を移動する |

| 11 | 収集 | 目的のデータを集める |

| 12 | C&C | 侵害されたシステムと通信して制御する |

| 13 | 持ち出し | データを外部に盗み出す |

| 14 | 影響 | システムとデータを操作、中断、破壊する |

ここで疑問に思うのは、そもそも攻撃側は「1.偵察」と「3.初期アクセス」をする場所(アタックサーフェス:攻撃対象領域)をどのように見つけているのか?ということです。この疑問を解決し、必要な対策を打てるのが外部デジタルリスクの発見&防御プラットフォーム「CYFIRMA DeTCT」です。

「攻撃側から自分たちはどう見えているのか?」を知ることが重要

「OSINT(オシント)」:攻撃側にとって調査・偵察は簡単

攻撃側が「アタックサーフェス」を調査・偵察する手法は非常にシンプルです。「OSINT」という言葉を耳にされたことがあるかと思います。

「OSINT(Open Source Intelligence)オープン・ソース・インテリジェンス」:一般に公開されている情報からデータを収集・分析する手法

「OSINT」はサイバー攻撃に限った手法ではなく、例えば誰でもアクセスできるSNS上の情報を駆使して事件・事故の解決に役立てるのも「OSINT」です。有料/無料の「OSINT」ツールが世の中には多数存在していて、

- 既に漏えいしているメールアドレスやパスワードなどの(クレデンシャル情報悪用)

- WebサーバーOSや使用しているソフトウェアのバージョン情報(脆弱性のあるもの)

といった情報を得て悪用することが簡単にできてしまいます。実際にどのように見えているのか下記の例をご覧ください。

| 外部から見えている状態の例 | 攻撃側が得る情報や取り得る行動 |

|---|---|

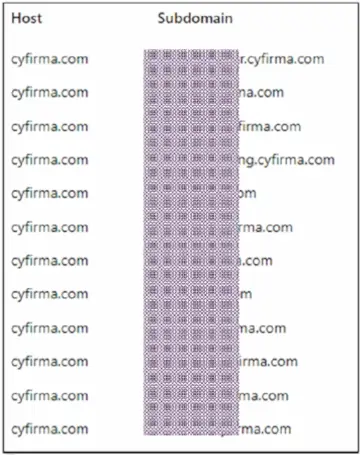

| ・外部公開されているドメインに紐づいたシステムが分かる ・サブドメインの名称からシステムの役割を推測する (vpn.ドメイン、staging.ドメイン、sso.ドメイン、portal.ドメイン など) ・実際にアクセスしてみて確認する |

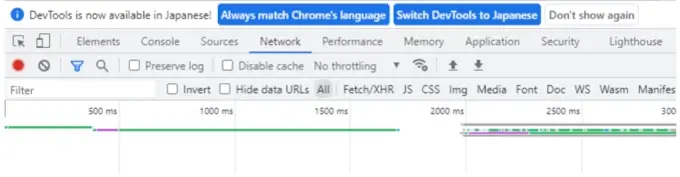

| ・ブラウザ標準機能のデベロッパーツールで、Webサーバーにアクセスしたときの応答情報を確認できる →Webサーバーの挙動から内部情報を取得 |

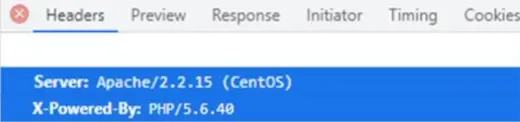

| ・Apache(Webサーバーソフトウェア)のバージョンが古い ・WebサーバーOS:CentOS(既にサポート終了) ・PHP(プログラミング言語)のバージョンが古い →脆弱性がある可能性が高いので攻撃する |

| SSHのポートが開いている →外部からアクセスできる可能性があるので攻撃の足掛かりにする |

これらの情報を組み合わせることによって、攻撃側は「1.偵察」と「3.初期アクセス」を可能にしています。これを防ぐために必要なのが、

EASM(External Attack Surface Management):外部攻撃対象領域管理

外部(インターネット)に公開されているIT資産やシステム情報の把握と、それらに存在する脆弱性を管理すること。

です。「CYFIRMA DeTCT」は、外部デジタルリスクを可視化して対策ができるプラットフォームです。

外部デジタルリスク可視化サービス「CYFIRMA DeTCT」

「CYFIRMA DeTCT」は、「攻撃側から自分たちはどう見えているのか?」を簡単に確認できるサービスです。

攻撃側と同じ視点で可能性のあるリスクを可視化

↙お持ちの独自ドメイン(xxx.com, xxx.co.jp)を「CYFIRMA DeTCT」に登録するだけで↘

外部から侵入・攻撃されるリスクの軽減

- 公開されている資産の特定(シャドーITの把握)

- 公開されているOS・ソフトウェア情報や開いているポートの特定

- 証明書の有効期限や許可されている暗号プロトコルなどの特定

ログイン情報を悪用されるリスクの軽減

- 既に漏えいしている社員のIDやパスワードの検出(※1)

※1:社員のメールアドレスが登録ドメインと同じ場合に限ります。

このように、攻撃側と同じ視点で見ることで自社のリスクを把握できます。

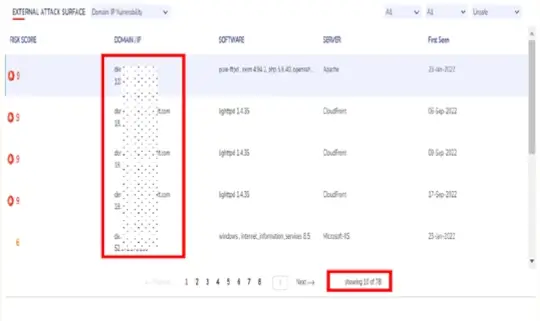

攻撃側視点から見える外部公開システム一覧を把握して管理

「アタックサーフェス」の

把握

公開されている資産一覧(アタックサーフェス)の把握

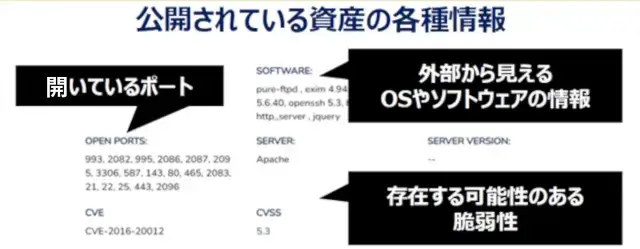

公開されている資産の

各種情報

開いているポート、外部から見えるOSやソフトウェアの情報、実在する可能性のある脆弱性

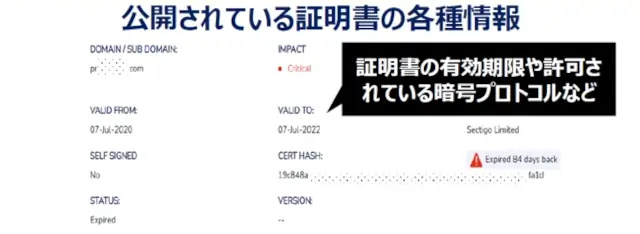

公開されている証明書の

各種情報

証明書の有効期限や許可されている暗号プロトコルなど

不正ログインに利用されかねない、

既に漏えいしているメールアドレス・パスワードの把握

Webサイトから漏えいしたID/パスワードがダークウェブ上で売買されています。当該ID/パスワードを変更していなかったり、他のシステムでも同じID/パスワードを使いまわしていたりした場合に悪用される可能性があります。

「CYFIRMA DeTCT Starter Bundle」ご提供ライセンス

年間サブスクリプション費用

| 型番 | 製品名 | 標準価格(税抜) |

|---|---|---|

| CFM-DTST-AN | CYFIRMA DeTCT Starter Bundle モデル 1ID 1ドメイン 1年 | ¥494,000.- |

- ご注文時には「サポート契約への同意」および「申請書」が必要になります。

- 弊社より「CYFIRMA DeTCT Starter Bundle モデル」をご購入いただいたお客様には下記サポートを提供いたします。

サポート内容

| 項目 | 内容 |

|---|---|

| 対応方法 | eメール |

| 受付対応時間 | 弊社営業日 9:00 – 17:00 |

| 対応内容 | 契約状況の確認 / マニュアル記載内容の確認 / メーカーエスカレーション対応 |

「CYFIRMA DeTCT Starter Bundle」の製品に関するお問い合わせは、お気軽にディーアイエスサービス&ソリューションにご相談ください。